Android malware ‘ExpensiveWall’ dringt door in Google Play

Nieuwe Android malware heeft weten door te dringen in de officiële appwinkel van het Android platform: Google Play. Het gaat om malware die ongevraagd dure SMS-berichten verstuurd en ongemerkt dure abonnementen in rekening brengt bij gebruikers.

De malware is ontdekt door het mobile threat research team van Check Point Software Technologies. De onderzoekers hebben de malware ExpensiveWall genoemd, aangezien deze ondermeer verstopt zit in apps die wallpapers lijken aan te bieden. Een voorbeeld is de app ‘Lovely Wallpaper’. De malware zat verstopt in tenminste 50 verschillende apps, die 1 tot 4,2 miljoen keer zijn gedownload.

Obfuscatietechniek

De malware wijkt af van andere Android malware door het gebruik van een obfuscatietechniek waarbij de malafide code in apps wordt versleuteld. Dit stelde de malware in staat de geautomatiseerde beveiligingstechnologie van Google Play te omzeilen en door te dringen in de officiële appwinkel van het Android platform.

Google is door Check Point op 7 augustus 2017 gewaarschuwd voor het bestaan van de malware, waarna Google alle gerapporteerde samples uit Google Play heeft verwijderd. Binnen enkele dagen werd echter een nieuw exemplaar van de ExpensiveWall malware geüpload naar Google Play. Deze versie werd 5.000 keer gedownload voordat hij door Google uit de appwinkel werd verwijderd.

Niet automatisch verwijderd van apparaten

Check Point waarschuwt gebruikers dat alert te zijn op de malafide apps. Deze zijn weliswaar verwijderd uit Google Play, maar worden niet automatisch verwijderd van apparaten van gebruikers. Een overzicht van alle besmette apps is hier te vinden.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

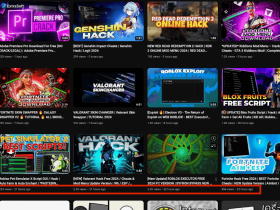

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames