Aandacht voor de 'tweede linie'-gevaren

Een serie van posts op de blog van Yeri Tiete - in de kijker gezet door het Belgisch ICT-blad Data News - tekende een behoorlijk onthutsend beeld van hoe slecht banken wel omspringen met cruciale security onderdelen.

Met behulp de 'SSL Server'-test van SSL Labs (een researchproject van securityspecialist Qualys) controleerde Yeri Tiete elementaire security-aspecten als server certificates, SSL/TLS-implementatie, sleuteluitwisseling en de sterkte van de aangewende sleutels in de beveiligde toegang tot servers, en dat bij een trits grote en kleinere banken in België. En daaruit bleek dat een aantal grote namen zwaar 'zakten' ('F'-score) voor deze test, waaronder BNP Paribas Fortis, de Bpost bank en ING! Het predicaat 'beste leerling' was er dan weer voor onder meer de Rabobank.

De resultaten veroorzaakten nogal wat heisa en een aantal ict'ers hebben vervolgens heel wat overuren mogen klokken. Een dikke maand later bleken alle grote zondaars immers hun score al te hebben verbeterd tot minstens een 'A-' niveau (op een laatste bank na, Optima bank, die nog een F aan z'n broek kreeg gelapt).

Gevaren uit de tweede linie

De resultaten van Tietes controle tonen aan hoe gevaarlijk het is voor een ontwikkelaar om zonder meer te vertrouwen op de kwaliteit van bouwstenen afkomstig van derden (zelfs afkomstig uit het eigen bedrijf). Vorig jaar toonde de OpenSSL- en Heartbleed-affaire dat gevaar al uiterst pijnlijk aan. Door onvoldoende middelen en mensen om het geleverde ontwikkelingswerk te controleren, zorgde de kwetsbaarheid in de OpenSS- implementatie wereldwijd voor grote zorgen bij wie een en ander zonder meer had aangewend.

Dat geldt overigens niet alleen voor securitybouwstenen, maar ook voor frameworks in ontwikkelingsomgevingen, bibliotheken van componenten en zelfs complete toepassingen. Het zou niet de eerste keer zijn dat een securityprobleem zich voordoet omdat een ontwikkelaar onterecht dacht dat in een ander onderdeel van de toepassingsomgeving wel aan 'input validation' werd gedaan (met een mogelijk SQL-injection probleem tot gevolg).

Een ketting is slechts zo sterk als de zwakste schakel, en dat kan dus zeer zeker een onderdeel afkomstig van derden zijn. Helaas beschikken die laatsten niet altijd over voldoende middelen en personen voor de nodige kwaliteitscontrole en security testen tijdens de ontwikkeling en doorheen de hele levensloop van het onderdeel. Zo blijkt ook vandaag het OpenSSL project nog onvoldoende ondersteuning te krijgen, ondanks heel wat toezeggingen. Laat staan dat de gebruikers zelf over voldoende tijd en middelen beschikken om zo'n controle in hun drukke ontwikkelingsfase uit te voeren. Om niet te spreken over 'wees'-projecten/frameworks/componenten, die door hun ontwikkelaars niet meer verder worden gezet, maar waarvan de resultaten wel nog her en der worden aangewend!

Eigen verantwoordelijkheid

Dat alles bezorgt ook de eindgebruiker heel wat onrust. Immers, voordien zag die in zijn browser het 'slotje' van een beveiligde verbinding verschijnen en meende hij dat hij goed zat. Maar nu weet hij dat het toch anders kan uitpakken. Banken, maar ook overheidsinstellingen, online winkels en dies meer moeten dan ook meer inspanningen leveren om hun klanten en gebruikers klaar en duidelijk - lees: transparant en begrijpbaar - te informeren over wat ze doen om hun werking te beveiligen, maar wat eventueel nog de mogelijke gevaren zijn. En de eindgebruiker moet vervolgens voldoende onderlegd zijn om te weten wat nog zijn eigen verantwoordelijkheid is, en welke bijkomende maatregelen hij best nog neemt (zoals het standaard gebruik maken van zo sterk mogelijke authenticatie). Dat klinkt allicht als een moeilijk verteerbare waarheid, maar niemand in een waardeketting mag zomaar voetstoots aannemen dat de 'anderen' wel het nodige (en voldoende) hebben gedaan wat betreft security.

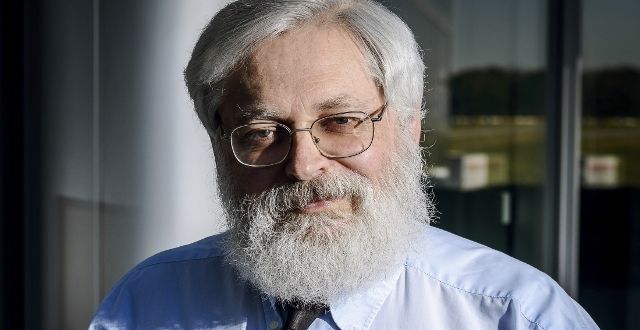

Guy Kindermans, jarenlang senior editor bij Data News, is een gerenommeerd security-specialist in België. Hij zal op geregelde basis voor Infosecurity Magazine bepaalde aspecten of problemen uit de security-wereld uitlichten en bespreken.