Ervaringen van de dark side – hoe je ransomware-aanvallen kunt voorkomen

In elk gesprek dat ik met CISO's heb over hun zorgen en prioriteiten komt gegarandeerd één ding naar boven: ransomware. Het is de nachtmerrie van de CISO. Een zeer openbaar beveiligingsincident dat de operationele capaciteit schaadt en ook nog eens gegevens laat verdwijnen, en dat alles met een fors kostenplaatje.

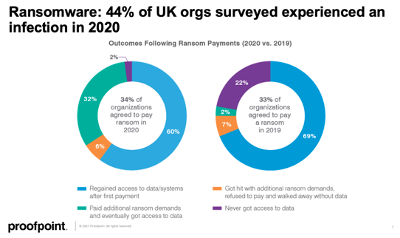

Uit recent onderzoek van Proofpoint is gebleken dat 44% van de bedrijven in 2020 werd getroffen door ransomware. Gezien de potentiële omvang van de impact is dat een angstaanjagend hoog cijfer. Van die organisaties besloot 34% het losgeld te betalen om hun positie te herstellen.

Interessant is dat 98% van de bedrijven die betaalden, hun gegevens konden terughalen. In het verleden was dit slechts 78%. Dit wijst op een professionalisering van de aanvaller. Die ziet in dat vertrouwen dat de betaling daadwerkelijk resulteert in gegevensherstel een manier is om het betalingspercentage op te drijven.

Een voorbeeld van dit toegenomen professionalisme was een recente aanval op een modemerk. In dit specifieke geval bestudeerde de aanvaller de gestolen gegevens om details te vinden over de cyberaansprakelijkheidsverzekering van de organisatie. Vervolgens stelde hij het losgeld vast op exact dat bedrag. De aanvaller onderhandelde met het slachtoffer over dit bedrag, op basis van zijn evaluatie van de financiële gezondheid van de organisatie. En uiteindelijk ontvang hij de overeengekomen betaling.

Dit soort professionalisme kun je zelfs als ‘klantenbinding’ zien. We zien vaak een niveau van technische ondersteuning, verleend via anonieme instant messaging platforms. De hacker helpt zijn slachtoffers bij de herstelwerkzaamheden zodra ze betaald hebben. Wat deze specifieke aanval interessant maakte, is dat de aanvaller de organisatie na de onderhandeling gedegen advies gaf over het voorkomen van nieuwe ransomware-aanvallen. Deze adviespunten geven ons een goed inzicht in wat we kunnen doen om onze organisatie beter te beschermen tegen het aangaan van deze pijnlijke, en kostbare, dans met de criminelen. Het advies omvatte onder meer het volgende:

- E-mailfiltering implementeren

Het belangrijkste advies was om e-mailfiltering in te voeren. Statistieken tonen aan dat ongeveer 94% van de cyberaanvallen beginnen via e-mail. Het is dus een echte 'brandslang' van risico's rechtstreeks uw organisatie in. In het begin maakten ransomware-aanvallen gebruik van poorten van het Remote Desktop Protocol (RDP) enzovoort. Nu blijkt uit onderzoek van Proofpoint echter dat het aantal ransomware-aanvallen via e-mail-gebaseerde phishing-campagnes toeneemt. Dit staat in schril contrast met voorgaande jaren, toen hackers voornamelijk gebruikmaakten van downloaders als initiële payload.

- Voer phishing-tests en penetratietests uit op werknemers

Meer dan 99% van de aanvallen die via e-mail binnenkomen, vereist dat de gebruiker een bepaalde actie onderneemt om een succesvolle inbreuk mogelijk te maken. Dat kan bijvoorbeeld het uitvoeren van een macro zijn, het delen van inloggegevens of het betalen van een valse factuur. Werknemers vormen het belangrijkste aanvalsoppervlak van een onderneming. Het is daarom van essentieel belang dat zij worden voorgelicht en getraind in het herkennen en aanpakken van bedreigingen.

Dit moet ook worden ondersteund met regelmatige penetratietests. Die zorgen ervoor dat eventuele perimetermisconfiguraties of ongepatchte randapparatuur worden gedetecteerd en aangepakt voordat er misbruik van gemaakt wordt.

- Herzie het wachtwoordbeleid van Active Directory

Het derde advies van de cybercrimineel was om ervoor te zorgen dat het wachtwoordbeleid voldoende robuust was. Dit begint met Multi-Factor Authentication (MFA) voor externe toegang, die ook wordt uitgebreid naar het interne wachtwoordbeleid. Een onderdeel van de ransomware kill-chain is het uitbreiden van privileges. Dit stelt aanvallers in staat om toegang te krijgen tot grote hoeveelheden kritieke gegevens en deze te verwijderen voordat de encryptie wordt afgedwongen. Er wordt gebruikgemaakt van zwakke interne wachtwoorden, of een XLS-bestand van de databasebeheerders met alle belangrijke wachtwoorden binnen hun domein.

- Investeer in betere endpoint detectie en respons (EDR)-technologie

Het komt steeds vaker voor dat cybercriminelen creatief zijn in hun aanvallen. Een recente trend is dat actoren legitiem geïnstalleerde tools zoals PowerShell gebruiken om hun doelen te bereiken. Bij één ransomware-aanval gebruikten de aanvallers BitLocker om de apparaten te versleutelen. De les die we hieruit kunnen trekken is dat detectie van malware op basis van handtekeningen niet langer voldoende is. Slimmere endpointbescherming, met de mogelijkheid om voortdurend te controleren op verdacht gedrag en herstel mogelijk te maken, wordt essentieel.

- Het interne netwerk beter beschermen en kritieke systemen isoleren

Grote, platte netwerken zijn misschien eenvoudiger te beheren, maar ze maken het voor aanvallers eenvoudiger om hun doel te bereiken. Extra, concentrische lagen van netwerksegmentatie en -controle rond kritieke systemen en gegevens, zorgen ervoor dat één malware-infectie minder kans heeft om kritieke diensten te treffen. Zakelijke IT-systemen lopen meestal het grootste risico, omdat ze voortdurend e-mail verzenden en ontvangen. Daarom moeten ze gescheiden worden gehouden van de infrastructuur en gegevens van de 'kroonjuwelen' van een organisatie.

- Implementeer offline opslag en back-up op tape

Het concept van back-up is als gespreksonderwerp bijna verdwenen - en dat is een slechte zaak. De online, geautomatiseerde back-ups van vandaag zijn naadloos, handig en geautomatiseerd, maar helaas ook kwetsbaar voor aanvallen. Als een aanvaller de beheerdersgegevens kan stelen, kan hij de hele back-up wissen of beschadigen. Hierdoor is het niet meer mogelijk om de data te herstellen. De dagen van tapes en busjes zijn voorbij. Maar het is essentieel dat er een duidelijk model bestaat om back-ups naar echte offline opslag te verplaatsen om ze uit de handen te houden van externe kwaadwillenden.

Zes essentiële aanbevelingen, rechtstreeks van het toetsenbord van een miljoenenbende op het gebied van ransomware. Werk met dit basisadvies om ervoor te zorgen dat je organisatie de kans op besmetting verkleint. Onthoud dat veel van deze aanvallen opportunistisch zijn. Je hoeft geen perfecte beveiliging te hebben, maar wel net genoeg om ervoor te zorgen dat de aanvaller zich realiseert dat zijn kosten/batenanalyse elders beter uitpakt. Het is misschien egoïstisch, maar er schuilt een kern van waarheid in het oude gezegde: "Je slot moet beter zijn dan dat van de buren."

Andrew Rose is Resident CISO, EMEA bij Proofpoint

Meer over

Lees ook

"Bedrijven investeren jaarlijks ruim 92.000 euro voor bijscholing cybersecurityteams"

In het recente onderzoek 'Het portret van de moderne informatiesecurityprofessional' deed Kaspersky onderzoek naar het wereldwijde tekort aan cybersecuritypersoneel. Zo onderzocht het de exacte redenen waarom bedrijven te weinig cybersecuritydeskundigen hebben.

Onderzoek WatchGuard: sterke stijging evasive malware

Het gebruik van malware dat detectiemethoden probeert te omzeilen (‘evasive malware’) is het laatste kwartaal van 2023 fors gestegen. Daarnaast hebben hackers het steeds vaker voorzien op Exchange-mailservers. Het aantal ransomwarebesmettingen blijft wel verder afnemen, waarschijnlijk door diverse internationale inspanningen.

Proofpoint: APT TA450, MuddyWater gebruikt nieuwe tactieken en richt zich op Israëlische medewerkers

Onderzoekers van Proofpoint nemen sinds kort nieuwe activiteit waar van de aan Iran gelinkte dreigingsactor TA450. Deze dreigingsactor is ook bekend als MuddyWater, Mango Sandstorm en Static Kitten.