Goed change management is cruciaal bij elk IAM-project

Bij een Identity & Access Management-project (IAM) is zelden tot nooit sprake van een greenfield-situatie. Elke organisatie werkt op de een of andere manier al met toegangsbeheer. Zodra er aanleiding is om te veranderen of te vernieuwen, betekent dit dat je als organisatie ingrijpt in een bestaande situatie. Change management dus, waarmee direct duidelijk wordt dat IAM niet alleen gezien moet worden als een IT-project. Eigenlijk liggen op IT-vlak de minste uitdagingen. Tools en oplossingen voor IAM zijn tegenwoordig immers volwassen, werken op basis van configuratie in plaats van op echt ontwikkelaarswerk, zijn gebaseerd op standaarden en er is veel keus.

Uiteraard is het belangrijk om een goede selectie te maken van oplossingen die bij de organisatie passen, maar belangrijk is – zeker in het voortraject – om eerst goed zicht te krijgen op het volgende drieluik: governance/organisatie/compliance, proces en informatie, en technologie. Door deze drie vlakken goed in kaart te brengen, leg je een solide basis voor een succesvolle IAM-implementatie.

Governance/organisatie/compliance

Bij governance/organisatie/compliance gaat het om verantwoordelijkheid, eigenaarschap en in control zijn. Centrale vraag die hier wordt beantwoord, is: ‘wie mag wat?’ Met andere woorden: welke medewerkers hebben toegang tot welke applicaties en data? Bij het beantwoorden van deze vraag is het zaak om het eigenaarschap goed te definiëren. Bij een IAM-implementatie zijn altijd veel stakeholders betrokken. Op het moment dat iedereen eigenaar is van het drieluik governance/organisatie/compliance is niemand eigenaar. Daarom is het absoluut nodig om alle verantwoordelijkheden tot in detail vast te leggen, welke rollen bestaan en welke verantwoordelijkheden en autorisaties daaraan gekoppeld zijn, zodat er geen enkel misverstand mogelijk is. Dat is ook de basis voor compliancy. Je kunt immers aantonen dat alles goed is vastgelegd en voldoet aan regels.

Wat dit punt nog lastig kan maken, is de balans tussen gebruiksgemak en veiligheid. Vanuit organisatieoogpunt zijn veilige data en applicaties cruciaal. Maar dat beperkt een gebruiker in gebruiksgemak, waardoor het risico ontstaat dat medewerkers work-arounds gaan zoeken. Dat betekent dat alle spelregels glashelder moeten zijn en dat de juiste manier ook de makkelijke manier moet zijn. Het gaat uiteindelijk om enablement van elke gebruiker.

Processen en informatie

Onder deze punten regel je als organisatie belangrijke onderwerpen als instroom, doorstroom en uitstroom. Hoe verloopt het proces van autoriseren, welke uitzonderingen zijn bijvoorbeeld mogelijk? Bij deze onderwerpen speelt niet alleen de IT- of security-afdeling een belangrijke rol, maar vaak ook HR. Bij informatie gaat het om de kwaliteit van de data. Een proces kan 100 procent juist zijn, maar als de data die erbij horen, niet correct zijn, heeft zo’n proces geen of - nog erger - een tegengesteld effect.

Technologie

Wanneer de twee bovenstaande issues volledig zijn doorgelicht, kun je als organisatie op basis van productselectie met de juiste requirements een zoektocht starten naar de juiste technologie, die vervolgens geïmplementeerd kan worden. Daarbij is er altijd de kans op weerstand. Zoals al eerder opgemerkt, leidt een IAM-implementatie altijd tot een verandering van bestaande processen. Niet iedereen zal daar even blij mee zijn. Verandering kan bijvoorbeeld betekenen dat de IT-afdeling niet zomaar meer even snel een account aanmaakt of dat medewerkers accounts met elkaar kunnen delen. Daarom is het cruciaal om al bij de start heel goed te kijken naar alle persoonlijke belangen die er zijn. Elke medewerker zal overtuigd moeten zijn van het belang van goed en veilig toegangsbeheer.

Een IAM-project stopt niet als de tool is geïmplementeerd en in gebruik is genomen. IAM vraagt om continue aandacht. Het gaat erom een stabiele omgeving te creëren én die voor de lange termijn te houden. En juist daarom is een goede voorbereiding met oog voor alle aspecten van change management een voorwaarde voor een succesvolle en veilige inzet van IAM.

Jeroen Remie is securityconsultant bij Traxion, aanbieder van Identity Centric Security Services in Nederland en België met ruim 130 hooggekwalificeerde professionals. Traxion is onderdeel van Swiss IT Security Group.

Meer over

Lees ook

NSA-klokkenluider Snowden prijst beveiliging van Apple

NSA-klokkenluider Edward Snowden prijst Apple voor de maatregelen die het bedrijf heeft genomen rond security. Denk hierbij aan de mogelijkheid de volledige opslagschijf op iOS 8 te laten versleutelen, zonder dat Apple toegang krijgt tot de encryptiesleutels. Snowden stelt in een redactioneel stuk in The New York Times dat flinke stappen zijn gema1

Fortinet neemt Meru Networks over

Leverancier van IT-beveiliging Fortinet neemt Meru Networks, leverancier van intelligente wifi-netwerken, over. De overname van Meru breidt het beveiligingsportfolio van Fortinet uit en geeft het bedrijf toegang tot de grootzakelijke, internationale wifi-markt, met een waarde van 5 biljoen dollar. Fortinet wil geïntegreerde en intelligente oplossi1

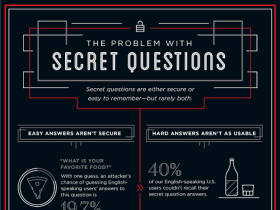

Google: ‘Beveiligingsvragen zijn onveilig en onbetrouwbaar’

Niet alleen wachtwoorden zijn onveilig, maar ook de beveiligingsvragen waarmee wachtwoorden kunnen worden hersteld. Beveiligingsvragen zijn als een losstaande methode om accounts te kunnen herstellen onveilig en onbetrouwbaar. Dit concludeert Google na honderden miljoenen geheime beveiligingsvragen en en de bijhorende antwoorden te analyseren. Vee1