Crysis ransomware verspreidt zich in hoog tempo

De geavanceerde ransomwarevariant Crysis verspreidt zich momenteel in een hoog tempo. Deze malware versleutelt niet alleen data op lokale schijven, maar ook op verwisselbare schijven en gekoppelde netwerkdrives.

Hiervoor waarschuwen onderzoekers van beveiligingsbedrijf ESET na analyse van gegevens van het ESET LiveGrid-cloudplatform. Het beruchte TeslaCrypt werd onlangs op non-actief gesteld. ESET stelde een tool beschikbaar waarmee slachtoffers van TeslaCrypt hun gegevens kosteloos konden ontsleutelen. Andere ransomware blijft echter erg actief, zoals Locky. Nu laat naast Locky dus ook de ransomwarevariant Crysis een grote activiteit zien.

Geavanceerde versleuteling

Crysis gebruikt geavanceerde versleutelingsalgoritmen en een schema dat snelle ontsleuteling zeer lastig maakt. De verspreiding vindt hoofdzakelijk plaats via een dropper die via e-mail wordt verstuurd. De aanvallers geven deze dropper een dubbele extensie mee, waardoor het lijkt alsof het gaat om een niet-uitvoerbaar bestand. Een andere strategie is het verpakken van de dropper in ogenschijnlijk onschuldige installatiebestanden van bekende applicaties. Aanvallers verspreiden deze via diverse gedeelde netwerken en online locaties.

Door aanpassingen te maken in het Windows-register weet Crysis zich stevig in systemen te verankeren. Eenmaal opgestart versleutelt het alle aanwezige bestanden, ook die zonder extensie. Alleen strikt noodzakelijke systeembestanden worden ongemoeid gelaten. De trojan verzamelt vervolgens de computernaam en een aantal bestanden en verstuurt deze naar een door de aanvaller beheerde server. Op sommige Windows-systemen probeert Crysis zichzelf te starten met beheerrechten, waardoor het nog meer bestanden kan versleutelen.

Losgeld: 400 tot 900 euro

Zodra data van slachtoffers is versleuteld laat de ransomware een tekstbestand met de naam 'How to decrypt your files.txt' achter op het bureaublad. In sommige gevallen plaatst het de boodschap ook als bureaubladachtergrond via de afbeelding DECRYPT.jpg. De boodschap bevat onder andere twee e-mailadressen van de afpersers bij wie slachtoffers zich kunnen melden voor meer informatie, zoals de hoogte van het gevraagde bedrag. ESET meldt dat het doorgaans gaat om een bedrag tussen de 400 en 900 euro. Het slachtoffer krijgt de instructie dit bedrag in Bitcoins aan de cybercriminelen over te maken.

ESET meldt overigens ook dat slachtoffers van oudere varianten van Crysis een goede kans hebben hun data terug te krijgen, zonder hiervoor losgeld te betalen. Zij kunnen terecht bij de support desk van ESET voor meer informatie.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

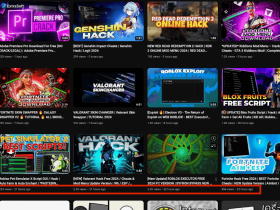

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames