Decryptietools voor ransomware WannaCry beschikbaar voor Windows XP en 7

Zowel voor Windows XP als Windows 7 zijn decryptietools verschenen waarmee data die door de WannaCry ransomware wordt gegijzeld in sommige gevallen kan worden ontsleuteld. Beide tools kunnen alleen worden gebruikt indien een systeem sinds de besmetting niet is herstart.

De tool voor Windows XP is ontwikkeld Adrien Guinet. Deze ontwikkelaar ontdekte dat priemgetallen die door WannaCry worden gebruikt voor het versleutelen van data terug te vinden zijn in het geheugen van Windows XP-machines. Met behulp van deze priemgetallen is het mogelijk de encryptie ongedaan te maken. Het interne geheugen van Windows XP-machines wordt automatisch geleegd zodra een machine wordt herstart. De decryptietool kan daarom alleen worden gebruikt indien een besmet systeem sinds de besmetting niet is herstart en dus uitsluitend is losgekoppeld van het netwerk.

De tool van Windows 7 is gebaseerd op de ontdekking van Guinet en ontwikkeld door onder andere Matt Suiche, die in een blogpost uitleg geeft over de tool. De tool heet WanaKiwi en maakt net als de tool van Guinet gebruik van de priemgetallen die kunnen worden teruggehaald uit het interne geheugen van Windows 7-systemen. Ook hierbij geldt dat dit alleen mogelijk is indien een systeem sinds de besmetting niet is herstart. WanaKiwi is getest door het European Cybercrime Centre van Europol, die bevestigt dat de tool onder bepaalde omstandigheden door WannaCry versleutelde bestanden kan ontsleutelen.

Dossiers

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

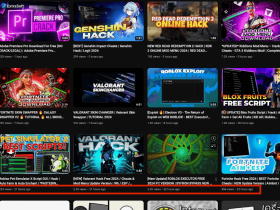

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames