Digitale en fysieke omgevingen bieden cybercriminelen nieuwe aanvalskansen

Fortinet kondigt de beschikbaarheid aan van een nieuwe editie van zijn kwartaalpublicatie Global Threat Landscape Report. Hieruit blijkt dat cybercriminelen hun aanvalstechnieken voortdurend aanscherpen. Of het nu gaat om misbruik van de uiterst gebrekkige beveiliging van IoT-apparaten of het omvormen van open source-tools tot nieuwe cyberbedreigingen. Een gedetailleerde bespreking van de ontwikkelingen op het gebied van exploits, botnets, malware en belangrijke aanbevelingen voor CISO’s zijn te vinden in een speciale blog van Fortinet.

De belangrijkste onderzoeksbevindingen zijn:

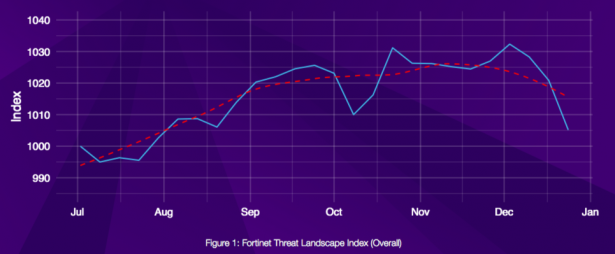

- Het aantal exploits bereikt een recordniveau: Volgens de Fortinet Threat Landscape Index blijven cybercriminelen ook tijdens de feestdagen hard aan het werk. Na een dramatische start daalde het aantal exploits (misbruik van kwetsbaarheden) in de tweede helft van het kwartaal. Hoewel de totale activiteit van cybercriminelen enigszins afzwakte, nam het aantal exploits per bedrijf met 10% toe en groeide het aantal gedetecteerde unieke exploits met 5%. Tegelijkertijd werden botnets complexer en moeilijker detecteerbaar. De infectieduur van botnets nam met 15% toe en bereikte een gemiddelde van bijna 12 dagen per bedrijf. Cybercriminelen maken tegenwoordig gebruik van automatisering en machine learning. Organisaties moeten hetzelfde doen om deze geavanceerde aanvallen af te kunnen slaan.

- Er is bewaking nodig van bewakingsapparatuur: De convergentie (samenkomst) van fysieke en digitale systemen resulteert in een groter aanvalsoppervlak dat cybercriminelen steeds intensiever bestoken. De helft van de meest wereldwijd voorkomende 12 exploits hielden verband met IoT-apparatuur, en vier van de twaalf belangrijkste met IP-camera’s. Als cybercriminelen toegang tot dergelijke apparaten krijgen, kunnen ze die gebruiken om mensen te bespioneren, kwaadaardige activiteiten op locatie uit te voeren of zich toegang te verschaffen tot digitale systemen voor het uitvoeren van DDoS- of ransomware-aanvallen. Het is belangrijk voor organisaties om de mogelijkheid van dit soort stiekeme aanvallen in acht te nemen, zelfs via apparaten die ze voor bewakings- of beveiligingsdoeleinden gebruiken.

- Misbruik van open source-tools voor cyberaanvallen: Open source malware-tools bieden de cybersecurity-gemeenschap diverse voordelen. Ze stellen hen in staat om beveiligingsmechanismen te testen, onderzoek te doen naar exploits en beveiligingstraining te geven aan de hand van voorbeelden uit de praktijk. Deze tools zijn beschikbaar via uitwisselingssites als GitHub. En omdat ze voor iedereen toegankelijk zijn, kunnen cybercriminelen ze ook voor hun duistere praktijken inzetten. Zij vormen deze tools om tot cyberwapens en gebruiken die vaak voor het uitvoeren van ransomware-aanvallen. Hiervan was bijvoorbeeld sprake bij de aanvallen met het IoT-botnet Mirai. Sinds dit botnet in 2016 de kop op stak, is er sprake geweest van een explosieve groei van het aantal varianten en botnetactiviteiten. Innovatie blijft cybercriminelen gouden kansen bieden.

- De opmars van stenografie: Ontwikkelingen op het gebied van stenografie hebben een oud type aanval nieuw leven ingeblazen. Stenografie wordt normaliter niet gebruikt door de meest voorkomende cyberbedreigingen. De enige uitzondering hierop is Vawtrak, dat het afgelopen kwartaal de lijst met snelst groeiende botnets haalde. De onderzoekers van Fortinet observeerden in hetzelfde kwartaal ook malware-varianten die gebruikmaakten van stenografie om kwaadaardige codes te verbergen in memes die op social media werden gedeeld. Deze malware probeerde contact te zoeken met een command & control (C&C)-host om vervolgens naar afbeeldingen te zoeken in een bijbehorende Twitter-feed. De malware downloadde deze afbeeldingen en zocht naar verborgen instructies in die afbeeldingen om kwaadaardige activiteiten in gang te zetten. Uit deze heimelijke aanpak blijkt dat cybercriminelen blijven experimenteren met de ontwikkeling van hun malware.

- Infiltratie van adware: Adware is niet alleen een lastig fenomeen. Het is en blijft een serieuze bedreiging. In de meeste regio’s prijkt adware bovenaan de lijst van malware-infecties. In Noord-Amerika en Oceanië was deze vorm van malware goed voor ruim een kwart van alle infecties, en in Europa voor iets minder dan een kwart. Omdat adware aanwezig is in apps die nu via non-officiële app stores worden aangeboden, vertegenwoordigt dit type aanval een serieuze bedreiging, en voornamelijk voor nietsvermoedende mobiele gebruikers.

- Operationele technologie in het vizier: De groeiende convergentie van informatietechnologie (IT) en operationele technologie (OT) heeft volgens het onderzoek geresulteerd in een verschuiving in het aantal en de frequentie van aanvallen op industrial control systems (ICS). Hieruit blijkt dat cybercriminelen dit soort vernietigende aanvallen met hernieuwde energie uitvoeren. Een succesvolle cyberaanval op een OT-systeem kan verwoestende gevolgen hebben voor vitale infrastructuren en diensten, het milieu en zelfs mensenlevens.

Behoefte aan geïntegreerde en geautomatiseerde beveiliging

De bedreigingsdata voor dit kwartaal bevestigen eens temeer de voorspellingen op het gebied van cyberbedreigingen van het wereldwijde onderzoeksteam van FortiGuard Labs. Om de onophoudelijk actieve cybercriminelen een stap voor te blijven, moeten organisaties hun beveiliging transformeren als onderdeel van hun strategie voor digitale transformatie. Ze hebben een security fabric nodig die de complete netwerkomgeving omspant, van IoT-endpoints tot multi-cloudomgevingen, en elke beveiligingscomponent integreert. Dit is nodig om het groeiende aantal bedreigingen de baas te blijven en bescherming te bieden voor het uitdijende aanvalsoppervlak. Deze aanpak biedt organisaties de mogelijkheid om snel en op grote schaal praktisch inzetbare bedreigingsinformatie uit te wisselen, de detectietijden te verkorten en geautomatiseerde tegenmaatregelen te treffen tegen moderne cyberbedreigingen.