'Minen van cryptovaluta trekt cybercriminelen wereldwijd aan'

Het minen van cryptovaluta is dusdanig lucratief dat het cybercriminelen wereldwijd aantrekt. Ook de opkomst van een groot aantal nieuwe cryptovaluta die met een doorsnee PC kunnen worden gemined draagt bij aan de populariteit van cryptomining malware.

Dit stelt beveiligingsbedrijf Malwarebytes, dat in een blogpost de ontwikkeling rond deze snel in populariteit gestegen malware uiteenzet. Malwarebytes wijst op de kwetsbaarheden EternalBlue en DoublePulsar, die vooral in het nieuws kwamen nadat de beruchte ransomware WannaCry hier misbruik van bleek te maken. Het beveiligingsbedrijf stelt echter dat tenminste twee groepen cybercriminelen deze kwetsbaarheden hebben ingezet om honderdduizenden Windows servers te besmetten met een cryptocurrency miner. De aanvallers hebben hiermee miljoenen dollars in omzet weten te genereren.

Kwetsbaarheid in Oracle's WebLogic Server

Ook andere kwetsbaarheden zijn misbruikt om cryptovaluta te minen met behulp van malware. Een voorbeeld is een kwetsbaarheid in Oracle's WebLogic Server (CVE-2017-10271). Oracle dichtte dit beveiligingslek in oktober 2017 met behulp van een patch, maar deze update werd door veel beheerders pas laat geïnstalleerd. Een proof of concept voor het uitbuiten van deze kwetsbaarheid maakte het voor aanvallers een koud kunstje misbruik te maken van de het beveiligingsprobleem om cryptocurrency miners op gekraakte servers te plaatsen.

Daarnaast zijn bestaande malwarevarianten aangepast om cryptovaluta te kunnen minen, zoals Trickbot. Trickbot wordt verspreid via malafide e-mailbijlagen en is van oorsprong een banking trojan. De makers van de malware hebben echter een module toegevoegd aan Trickbot voor het minen van cryptovaluta. Ook kan de malware inloggegevens van het online platform Coinbase gebruikers stelen, zodat de aanvallers toegang kunnen verkrijgen tot de digitale portemonnee van gebruikers en cryptovaluta kunnen stelen.

Exploitkits

Ook zijn verschillende exploitkits en RIG EK in het specifiek ingezet om mining malware te verspreiden, waarbij in veel gevallen de malware SmokeLoader wordt ingezet als 'tussenpersoon'. Malwarebytes meldt dat cryptominers inmiddels zelfs zijn uitgegroeid tot de meest voorkomende payload in drive-by downloadaanvallen.

Veel mining malware is gericht op Windows servers. Ook mobiele en Mac gebruikers zijn echter niet immuun voor dergelijke malware. Zo zijn met name op het Android platform malafide apps opgedoken die voorzien zijn van code die de smartphone of tablet van gebruikers omtovert tot een cryptocurrency miner. In veel gevallen maken deze mobiele miners gebruik van legitieme mining pools zoals Minergate. Dit geldt volgens Malwarebytes ook voor Mac cryptominers. Doorgaans worden gebruikers geadviseerd uitsluitend apps te downloaden uit officiële bronnen. In sommige gevallen slagen aanvallers er echter in vertrouwde applicaties te kraken en te voorzien van malafide code, waardoor gebruikers ook via officiële bronnen in aanraking kunnen komen met dergelijke malafide apps.

De volledige analyse van Malwarebytes is te vinden op het blog van het beveiligingsbedrijf.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

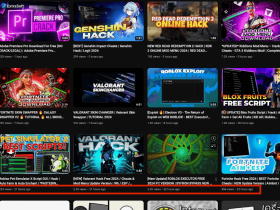

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames