120.000 IP-camera’s kunnen onderdeel worden van een nieuw IoT-botnet

Een nieuw botnet is ontdekt dat bestaat uit IP-camera’s. Het Persirai botnet heeft veel wel van het beruchte Mirai botnet en richt zich op het uitvoeren van DDoS-aanvallen. In totaal kunnen zo’n 120.000 IP-camera’s die met internet zijn verbonden onderdeel worden gemaakt van het botnet.

Hiervoor waarschuwt Trend Micro. Aanvallers loggen via TCP-poort 81 met behulp van standaard inloggegevens in op webinterfaces van IP-camera’s die toegankelijk zijn via internet. Deze kunnen eenvoudig opgespoord worden voor bijvoorbeeld de zoekmachine Shodan. Uit een analyse van Trend Micro blijkt dat op deze wijze 120.000 kwetsbare IP-camera’s te vinden zijn.

Zero-day kwetsbaarheid

De cybercriminelen achter het Persisai botnet richten zich op ruim 1.000 verschillende modellen IP-camera’s, die allen zijn gebaseerd op een camera van een niet nader genoemde OEM. In deze camera is enkele maanden terug een zero-day kwetsbaarheid gevonden, die vooralsnog niet is gedicht. Deze kwetsbaarheid stelt aanvallers in staat het wachtwoordbestand van gebruikers in handen te krijgen, waardoor zij commando injecties kunnen uitvoeren ongeacht de sterkte van het wachtwoord.

Vervolgens ontvangen de IP-camera’s een commando van de C&C server, die hen opdraagt een DDoS-aanval uit te voeren op andere computers via User Datagram Protocol (UDP) floods. Trend Micro merkt op dat de ontdekte C&C servers allen in de .IR landscode staan. Deze specifieke landscode wordt beheerd door een Iraans onderzoeksinstituut en kan alleen door Iraniërs worden gebruikt. Daarnaast wijst Trend Micro op de aanwezigheid van enkele speciale Persische karakters in de malware, wat doet vermoeden dat de makers Iraans zijn.

Meer over

Lees ook

Telnet inloggegevens voor duizenden IoT-apparaten online gepubliceerd

Een lijst met duizenden werkende Telnet inloggegevens voor Internet of Things-apparaat is gepubliceerd op Pastebin. Met behulp van de inloggegevens kunnen toegang verkrijgen tot de apparaten en deze bijvoorbeeld toevoegen aan een botnet. Dit meldt Ankit Anubhav, een beveiligingsonderzoeker van New Sky Security, op Twitter. De lijst bevat 33.138 IP-adressen met bijbehorende inloggegevens van IoT-apparaten. In veel gevallen gaat het om standaardinloggegevens voor apparaten; Bleeping Computer meldt dat de lijst 143 verschillende combinaties van gebruikersnamen en wachtwoorden bevat, waaronder r1

Aanvaller achter cyberaanval op Deutsche Telekom router bekent schuld

Een 29-jarige man heeft bekend verantwoordelijk te zijn voor een grootschalige internetstoring waarbij in november 2016 zo’n 900.000 routers van Deutsche Telekom werden getroffen. Door de aanval konden klanten van het bedrijf geen verbinding maken met internet. Dit meldt Bleeping Computer. Bij de aanval werd een aangepaste versie gebruikt van de1

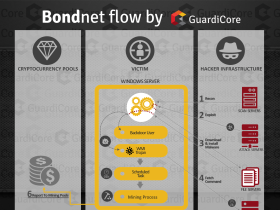

Nieuw botnet van 15.000 servers wordt ingezet voor minen cryptovaluta

Een nieuw ontdekt botnet laat 15.000 servers cryptovaluta minen. Het botnet, dat Bondnet wordt genoemd, richt zich vooral op de open source valuta Monero. Beveiligingsbedrijf Guardicore Labs meldt het botnet te hebben ontdekt met het Guardicore Global Sensor Network (GGSN), een netwerk van honeypots die in datacenters wereldwijd zijn geplaatst om1