Cybercriminelen verstoppen malware in populaire Android games

Cybercriminelen hebben een backdoor trojan vermomd als populaire arcade games zoals Plants vs Zombies, Candy Crush en Super Hero Adventure. De software werd aangeboden in de officiële Google Play Store. Slachtoffers die één van de games dachten te downloaden installeerden in werkelijkheid ongemerkt malware op hun Android smartphone of tablet.

ESET analyseert in een blogpost op WeLiveSecurity.com de aanval, die bestaat uit twee delen. In een game zit een zogeheten 'trojan dropper' verstopt, waarmee een trojan op afstand kan worden ingeladen op een apparaat. De trojan dropper wordt op de apparaten geïnstalleerd als Android/TrojanDropper.Mapin. De trojan zelf wordt geïnstalleerd als Android/Mapin. Eenmaal geïnstalleerd kunnen aanvallers met behulp van de malware cybercriminelen de controle over apparaten van slachtoffers volledig overnemen. Het apparaat wordt vervolgens toegevoegd aan een botnet.

Timer maakt detectie moeilijker

De makers van de malware hebben een truc ingebouwd om detectie te voorkomen. Android/Mapin is voorzien van een timer, waardoor de trojan na installatie van een malafide app niet direct wordt geactiveerd. Slachtoffers weten dus niet direct wat de bron is van malware. Hierdoor kunnen zij moeilijker gerichte actie ondernemen om het probleem op te lossen.

ESET vermoedt dat de timer de reden is dat de malware in eerste instantie niet door Google is gedetecteerd en in verschillende varianten in de officiële Google Play Store is beland. "Sommige varianten van Android/Mapin worden pas na drie dagen volledig actief. Dit is waarschijnlijk één van de redenen waardoor de trojan dropper Google's antimalwaresysteem heeft weten te omzeilen", zegt Lukás Stefanko, een malware onderzoeker bij ESET.

Verstopt in meerdere games

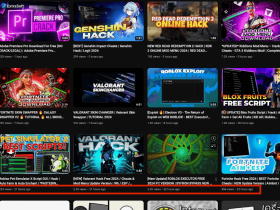

De backdoor trojan is meerdere keren aangeboden in de officiële Google Play Store. Daarnaast is Android/Mapin ook aangeboden in verschillende alternatieve (onofficiële) appwinkels. De malware was vermomd als onder andere de games Plants vs zombies, Plants vs Zombies 2, Subway suffers, Traffic Racer, Temple Run 2 Zombies, Super Hero Adventure, Candy Crush, Jewel Crush en Racing Rivals. Eenmaal geïnstalleerd en geactiveerd wordt de trojan vermomd als een update voor Google Play of de applicatie 'Manage Settings'.

De trojan zou overigens nog niet volledig zijn uitontwikkeld. ESET waarschuwt dat de malware in de toekomst dan ook nog gevaarlijker kan worden. "Niet alle functionaliteiten van de trojan zijn volledig geïmplementeerd. Het is mogelijk dat deze dreiging nog in ontwikkeling is en de functionaliteiten van de trojan in de toekomst worden uitgebreid", legt Stefanko uit.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames