Bedrijven rond Olympische Winterspelen in Pyeongchang doelwit van cyberaanval

Organisaties die betrokken zijn bij de Olympische Winterspelen in het Zuid-Koreaanse Pyeongchang zijn doelwit van een cyberaanval. Onbekenden hebben via e-mail een malafide Microsoft Word-document verspreid onder bedrijven en andere partijen betrokken bij het sportevenement.

Dit melden onderzoekers van beveiligingsbedrijf McAfee. De aanval vond tussen 22 en 28 december 2017 plaats en was primair gericht op Zuid-Koreaanse bedrijven die betrokken zijn bij de Olympische Spelen. Het gaat ondermeer om partijen die infrastructuur leveren voor het evenement of ondersteunende taken uitvoeren.

Malafide Word-document

De e-mail bevat een malafide Microsoft Word-document met een Zuid-Koreaanse titel, die vertaald in het Engels luidt: 'Organized by Ministry of Agriculture and Forestry and Pyeongchang Winter Olympics'. Het Word-document is verspreid in twee varianten. In eerste instantie werd een implant als een hypertext applicatie (HTA) bestand in het document verwerkt. Korte tijd later is het document aangepast, waarbij de implant is verborgen in een afbeelding die wordt aangeboden vanaf een externe server. Met behulp van verborgen Visual Basic macro's werd een decoder script gestart om deze afbeelding te downloaden, waarna met behulp van een verborgen PowerShell code in de afbeelding malware wordt geïnstalleerd op het systeem van slachtoffers.

McAfee meldt dat de malware communiceert met een externe server en de aanvaller vermoedelijk het vermogen geeft op afstand commando's uit te voeren op het systeem van slachtoffers en additionele malware te installeren. Het beveiligingsbedrijf doet geen uitspraken over de motieven van de aanvallers en heeft de identiteit van de aanvallers vooralsnog niet weten te achterhalen.

Gespooft e-mailadres

Het malafide document is verspreid via het gespoofte e-mailadres info@nctc.go.kr. Nctc.go.kr is de legitieme domeinnaam van het Zuid-Koreaanser National Counter-Terrorism Center (NCTC). Opvallend aan de aanval is de timing: de e-mail met malafide bijlage werd verstuurd op het moment dat de NCTC in Zuid-Korea anti-terrorisme oefeningen organiseerde in voorbereiding op de Olympische Spelen.

Meer over

Lees ook

CISO’s dragen bij aan de algehele strategie voor risicobeheer

CISO’s dragen bij aan de algehele strategie voor risicobeheer Bedrijven rekenen erop dat betrouwbare en veilige IT hun processen ondersteunt. Hoewel IT lang werd gezien als een operationele kostenpost is het inmiddels onlosmakelijk verbonden met de manier waarop bedrijven werken.

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

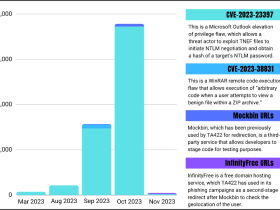

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1