De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdiensten schrijven deze toe aan de Russische General Staff Main Intelligence Directorate (GRU).

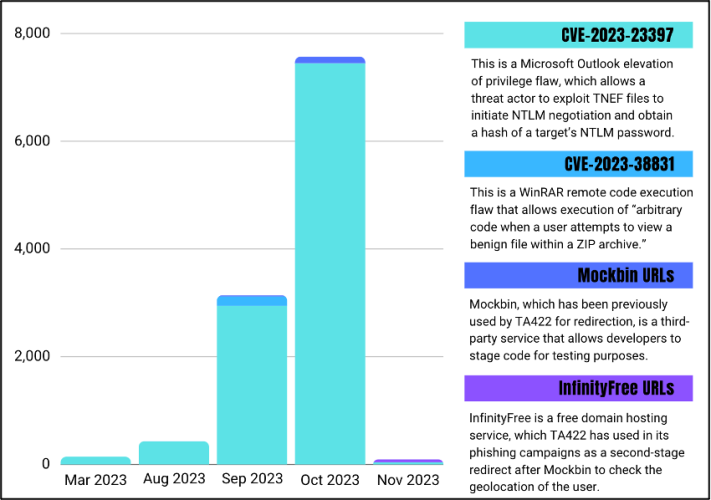

In deze periode voerde TA422 traditionele, doelgerichte activiteiten uit waarbij Mockbin en InfinityFree werden gebruikt voor het omzeilen van URL’s. De campagne die de onderzoekers in maart waarnamen, was erg groot in vergelijking met de ‘typische’ staats-spionageactiviteiten die het bedrijf volgt. Proofpoint observeerde een aanzienlijke afwijking van de verwachte hoeveelheid verzonden e-mails in campagnes, waarbij gebruik werd gemaakt van CVE-2023-23397, een kwetsbaarheid in Microsoft Outlook voor verhoging van rechten. Meer dan 10.000 e-mails werden door de tegenpartij via één e-mailprovider verstuurd naar defensie-, lichtvaart-, technologie-, overheids- en productie-entiteiten. Ook stuurde het berichten naar kleinere partijen, zoals die voor hoger onderwijs, de bouw en consulting. Deze groepen waren al eerder doelwit. Het is niet bekend waarom TA422 hen opnieuw targette met dezelfde exploit. Proofpoint vermoedt dat deze entiteiten primaire doelwitten zijn en dat de dreigingsacteur daarom regelmatig met brede, minder inspannende campagnes probeert toegang te krijgen.

De onderzoekers van Proofpoint constateerden dat TA422-campagnes ook gebruik maakten van de winRAR remote execution kwetsbaarheid CVE-2023-28831. Open-source rapportages van CERT-EU toonden aan dat TA422 in april 2022 al een exploit voor CVE-2023-23397 gebruikte voor het aanvallen van Oekraïense entiteiten.

Van de 10.000 herhaalde pogingen om de Microsoft Outlook-kwetsbaarheden te misbruiken tijdens de nazomer van dit jaar, richtten de cybercriminelen zich dagelijks op dezelfde accounts. Het is onduidelijk of dit een fout was van de operator, of dat het een gerichte poging was voor het verzamelen van gegevens.

De berichten bevatten een bijlage bij een afspraak. Hierbij pasten ze een Transport Neutral Encapsulation Format (TNEF)-bestand toe. Dit bestand gebruikte een valse bestandsextentie om zich voor te doen als een csv-, Excel-, of Word-document. Ook bevatte het een UNC path dat verkeer naar een SMB-listener leidde dat waarschijnlijk werd gehost op een gecompromitteerde Ubiquiti-router. De gecompromitteerde routers werden gebruikt voor het hosten van C2-nodes of NTLM-listeners. De NTLM-listeners fungeren als luisteraars voor de NTLM-authenticatie waar ze inkomende hashes van referenties registreren zonder uitgebreide betrokkenheid bij het doelnetwerk.

TA422 verstuurde voor alle campagnes tijdens die periode, schadelijke e-mails vanaf verschillende Portugalmail-adressen. Hierbij gebruikte TA422 onderwerpregels, zoals ‘testbijeenkomst’ en identieke bericht teksten zoals ‘testbijeenkomst, negeer dit bericht a.u.b.”.

In november 2023 stopte TA422 met het gebruik van Mockbin voor initiële filtering en omleiding en begon het met het gebruik van InfinityFree URL’s. Net als de Mockbin URL’s, leidden de InfinityFree URL's – die werden gebruikt in de leveringsfasen – niet-betekenisvol verkeer om naar de MSN-homepage. Na het succesvol passeren van de controles, werd het slachtoffer naar een InfinityFree URL geleid. Deze controleerde de geo-locatie van de gebruiker. Na een succesvolle controle, startte een download van war.zip. Wanneer de gebruiker de .cmd uitvoerde die in het bovenste niveau van het zip-bestand stond, voerde de .cmd een legitieme binary uit die in dezelfde map stond. Het .cmd bestand ruimde bestanden op die naar de schijf waren gedumpt en de beacon naar een ‘fase twee InfinityFree URL’. Deze startte vervolgens ‘fase drie URL’ met een lus via een andere Mockbin-URL en via een andere versleutelde reeks commando’s.

Conclusie

Proofpoint onderzoekers schrijven deze activiteit toe aan TA422, een dreigingsactor die opereert voor de Russische militaire inlichtingendienst op basis van beoogde entiteiten. Desondanks kunnen de onderzoekers niet met zekerheid zeggen waarom TA422 bekendgemaakte en gepatchte kwetsbaarheden in campagnes blijft gebruiken. De groep maakt uitgebreid gebruik van deze zwakke plekken, om aanvankelijk toegang te krijgen. Het is waarschijnlijk dat de dreigingsactie deze blijft gebruiken in de hoop dat doelwitten de zwakke plekken nog niet heeft gepatcht.

Lees hier het volledige bericht.

Meer over

Lees ook

Zowel cybercriminelen als –verdedigers gebruiken AI

Nieuwe ISACA-gids ondersteunt bedrijven bij het managen van generatieve AI-risico’s

Is de cybercrimineel van de toekomst een robot?

Hoewel de eerste door AI gegenereerde cyberaanval nog officieel gedocumenteerd moet worden, zal kunstmatige intelligentie naar verwachting ook in security zijn impact gaan hebben. Sterker nog, AI wordt nu al door cybercriminelen ingezet en bijvoorbeeld gebruikt om phishingmails bij te slijpen. En nieuwe bedreigingen komen door AI waarschijnlijk no1

Cyberafpersing: dit zijn de 10 opvallendste trends

Cyberafpersing laaide na een kleine dip in het eerste kwartaal van 2023 weer stevig op. Dat blijkt uit het Cy-Xplorer-rapport 2023 van Orange Cyberdefense. Dit zijn de 10 meest opvallende trends uit het rapport.