Gekraakte Microsoft Office en Adobe Photoshop CC software leidt tot malware-infecties en diefstal van Monero cryptocurrency

Volgens een nieuw Bitdefender-rapport gebruiken cybercriminelen Microsoft Office en Adobe Photoshop CC ‘cracks’ om een achterdeur te creëren die volledige toegang tot en controle over de apparaten van eindgebruikers mogelijk maakt. Deze specifieke malware richt zich op Monero-portefeuilles (cryptocurrency) en Firefox-profielinformatie zoals opgeslagen wachtwoorden, browsegeschiedenis, bladwijzers en ingelogde sessiecookies. Sessiecookies zijn belangrijk omdat degene die ze heeft, ze eenvoudig in zijn browser kan importeren. Daarmee wordt diegene aangemeld bij de desbetreffende service, zonder dat er een wachtwoord of two-factor-authentication aan te pas komt.

Softwarecracks zijn modificaties van software om functies die als ongewenst worden beschouwd te verwijderen of uit te schakelen. Ze worden vooral gebruikt om de beveiliging tegen softwarepiraterij te omzeilen. Hoewel het illegaal is, gebruiken consumenten en bedrijven gekraakte software nog steeds om kosten te besparen, ondanks het feit dat er grote veiligheidsrisico’s aan kleven. Softwarecracks bieden cybercriminelen een achterdeur om toegang te krijgen tot het volledige device. Ze krijgen daarmee onder andere toegang tot wachtwoorden, lokale bestanden, pincodes of andere inloggegevens.

Bitdefender heeft bewijs dat de aanval opkwam in de tweede helft van 2018, maar ook nu nog steeds actief is. De meeste besmettingen vinden plaats in de VS, India, Duitsland en het VK, maar ook Nederland wordt geraakt. Check het onderzoek in de bijlage voor een overzicht van de besmetting per regio. Het besmettingspercentage hangt waarschijnlijk samen met de vraag naar illegale software in een regio. Het installeren van een antivirusprogramma kan helpen, maar deze aanval onderschrijft wederom het advies om het gebruik van gekraakte en illegale software te vermijden.

Het rapport is afgeleid van Bitdefender-dreigingsinformatie. Momenteel zijn ze de enige beveiligingsleverancier met zicht op deze malwarecampagne.

Je vindt het volledige rapport hier (in het Engels).

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

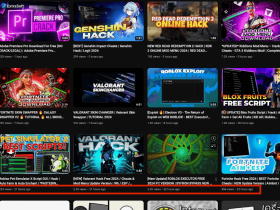

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames