Kwartaalrapport Kaspersky: van zero-day exploits tot ransomware

In het tweede kwartaal van 2017 hebben we ervaren dreigingsactoren – ontwikkelaars van malware – een rijk scala aan nieuwe en verbeterde kwaadaardige tools de wereld in zien sturen, waaronder drie zero-day exploits en twee aanvallen zonder precedent: WannaCry en ExPetr. Deskundige analyse van de laatste twee suggereert dat de code nog niet helemaal voltooid was op het moment van implementatie, wat zeer ongewoon gedrag is voor aanvallers met goede resources. Deze en andere trends worden behandeld in Kaspersky Lab’s meest recente kwartaaloverzicht van virtuele dreigingen.

De maanden april tot eind juni hebben significante ontwikkelingen laten zien in gerichte aanvallen door onder meer Russisch, Engels, Koreaans en Chinees sprekende dreigingsactoren. Deze ontwikkelingen hebben vergaande gevolgen voor zakelijke IT-beveiliging: geavanceerde activiteiten van deze aard vinden bijna overal ter wereld voortdurend plaats, waardoor het risico bestaat dat bedrijven en niet-commerciële organisaties in deze cyberoorlog nevenschade oplopen. De destructieve epidemieën WannaCry en ExPetr – waarvan wordt beweerd dat ze door bepaalde naties werden ondersteund – hebben over de hele wereld slachtoffers gemaakt en vormen waarschijnlijk de opmaat voor een nieuwe, gevaarlijke trend.

De hoogtepunten uit het rapport over het tweede kwartaal van 2017:

- Er zijn drie Windows zero-day exploits losgelaten door de Russischtalige threat actors Sofacy en Turla. Sofacy, ook wel APT28 of FancyBear genoemd, heeft de exploits ingezet tegen een aantal Europese doelen, waaronder overheids- en politieke organisaties. In de aanloop van de verkiezingen in Frankrijk heeft Sofacy ook geëxperimenteerd met tools tegen een lid van een politiek partij.

- Gray Lambert – Kaspersky Lab heeft een analyse gemaakt van de meest geavanceerde toolkit tot nu toe van de Lamberts group, een zeer verfijnde en complexe Engelstalige cyberspionage-organisatie. Er zijn twee nieuwe verwante malwarefamilies geïdentificeerd.

- De WannaCry-aanval op 12 mei en de ExPetr-aanval op 27 juni. Er zijn grote verschillen in de aard en de doelen, maar beide aanvallen hebben gemeen dat ze als ransomware verrassend ineffectief zijn gebleken. Zo heeft de zeer snelle verspreiding en de prominente aanwezigheid van WannaCry wereldwijd de aandacht gevestigd op het voor het losgeld bestemde Bitcoin-account, wat het voor de aanvallers zeer moeilijk maakte om te cashen. Dit wekt de suggestie dat vernietiging van data het wérkelijke doel van de aanval was. De experts van Kaspersky Lab hebben verder ontdekt dat er banden bestaan tussen de Lazarus group en WannaCry. Het patroon van destructieve malware vermomd als ransomware dook opnieuw op bij de ExPetr-aanval.

- Ook ExPetr, gericht op organisaties in Oekraïne, Rusland en elders in Europa, zag eruit als ransomware maar bleek louter destructief te zijn. Het motief achter de ExPetr-aanvallen blijft een mysterie. De experts van Kaspersky Lab vermoeden dat er een link is met een dreigingsactor die bekendstaat als Black Energy.

“Al jaren onderschrijven we het belang van wereldwijde informatie over digitale dreigingen, ten bate van de bescherming van gevoelige en kritieke netwerken”, zegt Martijn van Lom, General Manager Kaspersky Lab Benelux. “We zijn getuige van de voortschrijdende ontwikkeling van roekeloze aanvallers die geen enkele waarde hechten aan het welzijn van internet en de bedrijven en instellingen die ervan afhankelijk zijn. Omdat cyberspionage, -sabotage en -criminaliteit hoogtij vieren, is het des te belangrijker voor beschermende instanties om de krachten te bundelen en de nieuwste kennis te delen.”

Het rapport Q2 APT Trends geeft een samenvatting van de bevindingen in de subscriber-only threat intelligence reports van Kaspersky Lab. In het tweede kwartaal van 2017 creëerde het Global Research and Analysis Team van Kaspersky Lab 23 rapportages voor abonnees met Indicators of Compromise (IOC) en YARA-regels om bij te dragen aan de forensische en malware-jacht.

Meer over

Lees ook

Door medewerkers veroorzaakte cyberschade wordt vaak niet ontdekt

Werknemers houden in 40% van de bedrijven wereldwijd IT-beveiligingsincidenten achter – zo blijkt uit een nieuw rapport van Kaspersky Lab en B2B International, 'Human Factor in IT Security: How Employees are Making Businesses Vulnerable from Within'. Aangezien elk jaar 46% van de IT-beveiligingsincidenten door eigen medewerkers wordt veroorzaakt,1

Gebrek aan beveiligingsmaatregelen voor Internet of Things devices verdubbelde het aantal DDoS-aanvallen in 2016

Het aantal denial-of-service-cyberaanvallen (DoS) of distributed-denial-of-service-cyberaanvallen (DDoS) nam in 2016 toe van 3 naar 6 procent. Dit kwam door het gebrek aan toereikende beveiligingsmaatregelen voor Internet of Things devices (IoT). Van alle IoT-aanvallen kwam 60 procent uit Azië, 21 procent uit EMEA en 19 procent uit Noord- en Zuid-1

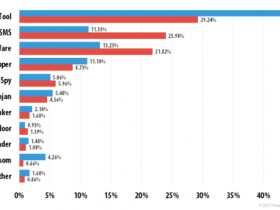

Advertentie-trojans belangrijkste mobiele malwaredreiging in 2016

Uit de bevindingen van Kaspersky Lab jaarlijkse Mobile Virusology rapport 2016 is naar voren gekomen dat in vergelijking met 2015 bijna een verdrievoudiging van het aantal gedetecteerde gevallen van mobiele malware heeft plaatsgevonden. In totaal werden 8,5 miljoen schadelijke installaties geïdentificeerd. Dit betekent dat in een tijdsbestek van s1