Malware ontdekt in malafide variant van Microsoft Security Essentials

Microsoft waarschuwt voor een malafide versie van Microsoft Security Essentials. De malware toont een Blue Screen of Death (BSOD), en vraagt gebruikers contact op te nemen via een supportnummer. Wie dit doet krijgt een oplichter aan de lijn, die slachtoffers probeert te overtuigen hun betaalgegevens te overhandigen.

Op TechNet waarschuwt Microsoft voor de aanval, die SupportScam:MSIL/Hicurdismos.A wordt genoemd. De malware zit verstopt in software die wordt gepresenteerd als Microsoft Security Essentials voor Windows 8 en Windows 10. Dit is opvallend, aangezien deze versies van het Windows platform Windows Defender gebruiken in plaats van Microsoft Security Essentials. Microsoft heeft dan ook geen legitieme versie van Microsoft Security Essentials voor Windows 8 en 10 beschikbaar.

Kenmerken

Daarnaast kunnen gebruikers de malware herkennen aan de volgende kenmerken:

- De naam van het gedownloade bestand is ‘setup.exe’. Microsoft gebruikt deze naam nooit voor officiële installatiebestanden voor Microsoft Security Essentials.

- De BSOD bevat contactinformatie. Legitieme BSOD’s tonen nooit dergelijke gegevens.

- De eigenschappen van het bestand zijn afwijkend. Zo wordt Microsoft bijvoorbeeld niet genoemd in het veld ‘Company’ en is het bestand minder dan 1MB groot.

Op de BSOD wordt een telefoonnummer getoond, dat van de support-afdeling van Microsoft zou zijn. Slachtoffers wordt gevraagd dit nummer te bellen om het ‘probleem’ op te lossen. In werkelijkheid krijgen bellers echter een oplichter aan de lijn, die betaalgegevens nodig zegt te hebben om het probleem op te kunnen lossen. Microsoft adviseert gebruikers altijd sceptisch te zijn tegenover personen die claimen voor Microsoft te werken. Indien gebruikers twijfelen met een legitieme medewerker te maken hebben adviseert het bedrijf het klant te verbreken en contact op te nemen via de Microsoft Answer Desk.

De Blue Screen of Death die de SupportScam:MSIL/Hicurdismos.A malware toont (bron: Microsoft)

Windows Defender Offline

Slachtoffers van de aanvalscampagne kunnen de malware verwijderen met behulp van Windows Defender Offline. Deze tool maakt het mogelijk de malware te verwijderen zonder dat hiervoor verbinding met internet nodig is. Ook is het niet nodig volledig controle over de machine te hebben, aangezien het besturingssysteem niet geladen hoeft te worden om de malware te kunnen verwijderen. Microsoft vraagt slachtoffers ook besmettingen met de malware bij het bedrijf te melden.

Dossiers

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

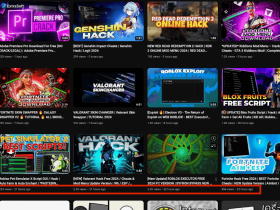

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames