Malwarebestrijder Invincea overgenomen door Sophos

Beveiligingsbedrijf Sophos neemt Invincea over voor 100 miljoen dollar. Invincea is een Amerikaans bedrijf dat is gespecialiseerd in het opsporen en tegenhouden van malware. Hiervoor maakt het bedrijf gebruik van deep learning algoritmes.

Invincea is door Chief Executive Officer (CEO) Anup Ghosh opgericht in reactie op de groeiende hoeveelheid cyberaanvallen waarbij zero-day malware wordt ingezet. Dit is malware die nog niet eerder is opgedoken en hierdoor niet voorkomt in de database met virushandtekeningen van virusscanners. De malware is hierdoor moeilijk te ontdekken en tegen te houden.

X by Invincea

Invincea speelt hierop in met X by Invincea. Deze oplossing kijkt niet naar handtekeningen van virussen, maar zet deep learning in om netwerken te monitoren en verdacht gedrag te detecteren. Hierdoor kan de oplossing onbekende malware opsporen en stoppen voordat schade ontstaat. Het bedrijf levert zijn technologie onder andere aan de Amerikaanse overheid, zorgorganisaties en financiële instellingen.

Met de overname van Invincea wil Sophos zijn aanbod aan next-gen endpoint beveiligingsoplossingen uitbreiden met een oplossing die zero-day malware kan opsporen en tegenhouden. Sophos verwacht dat dit van steeds groter belang zal worden voor de beveiliging van endpoints en zet daar nu met de overname van Invincea op in.

Toekomst van Invincea

Onder de vlag van Sophos blijft Invincea X by Invincea leveren en ondersteunen. De oplossing blijven daarnaast beschikbaar via de partners die de oplossing al langer aanbieden. Het kantoor van Invincea in Fairfax in de Amerikaanse staat Virginia blijft behouden. Zowel CEO Anup Ghosh als COO Norm Laudermilch treden in dienst bij Sophos. Invincea’s onderzoekstak Invincea Labs is vooraf aan de overname afgestoten door Invincea en wordt niet door Sophos overgenomen.

Dossiers

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

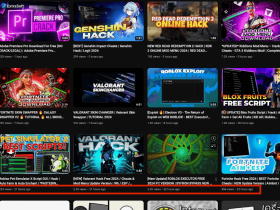

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames