Meer dan 1 miljoen Google-accounts geïnfecteerd met nieuwe Android malware-variant Gooligan

Check Point Software Technologies maakt bekend dat het een nieuwe variant Android-malware heeft ontdekt die meer dan 1 miljoen Google-accounts heeft geïnfecteerd. De nieuwe malware-variant, genaamd Gooligan, root Android-apparaten en steelt e-mailadressen en authenticatie-tokens die op het apparaat zijn opgeslagen. Met deze informatie hebben de aanvallers toegang tot gevoelige data van gebruikers in Gmail, Google Photos, Google Docs, Google Play, Google Drive en G Suite.

“De diefstal van de details van meer dan een miljoen Google-accounts is zeer alarmerend en vertegenwoordigt een nieuwe fase in cyberaanvallen”, zegt Michael Shaulov, Check Point’s head of mobile products. “We zien een verandering in de strategie van hackers waarbij ze zich richten op mobiele apparaten om zo gevoelige informatie te stelen die is opgeslagen op die apparaten.”

Belangrijkste bevindingen:

- Malware-campagne infecteert dagelijks 13.000 devices en is de eerste die reeds meer dan een miljoen apparaten heeft geïnfecteerd.

- Gooligan richt zich op devices met Android 4 (Jelly Bean, KitKat) en 5 (Lollipop). Deze vertegenwoordigen bijna 74% van de Android-devices die in gebruik zijn vandaag de dag.

- Nadat aanvallers de controle hebben gekregen over het apparaat, genereren ze omzet door apps uit Google Play te installeren. Rating vindt uit naam van het slachtoffer plaats.

- Iedere dag installeert Gooligan minstens 30.000 apps op geïnfecteerde devices (meer dan 2 miljoen apps sinds de malware-campagne is gestart).

Check Point heeft direct het Google security-team ingelicht over de malware-aanval. “We waarderen de samenwerking met Check Point en hebben actie hiertegen ondernomen. Als onderdeel van onze voortdurende inspanningen om gebruikers te beschermen tegen de Ghost Push malware-familie hebben we ook stappen ondernomen om de overall security van het Android-ecosysteem te verbeteren”, zegt Adrian Ludwig, Google’s director of Android security. Zo heeft Google onder meer geïnfecteerde gebruikers gecontacteerd, hun tokens ingetrokken en apps verwijderd die zijn gelieerd aan de Ghost Push-familie in Google Play. Daarnaast is nieuwe bescherming toegevoegd aan de Verify Apps-technologie.

Check Point’s Mobile Research Team vond de Gooligan-code voor het eerst in de kwaadaardige SnapPea-app vorig jaar. In augustus 2016 kwam de malware terug in een nieuwe variant en heeft sindsdien minstens 13.000 devices per dag geïnfecteerd. Ongeveer 57% van de devices zijn gesitueerd in Azië en rond de 9% in Europa. Honderden van de geïnfecteerde e-mailadressen zijn gelieerd aan bedrijven wereldwijd. De infectie start wanneer een gebruiker een met Gooligan geïnfecteerde app downloadt en installeert op een kwetsbaar Android-apparaat, of door te klikken op een geïnfecteerde link in een phishing-bericht.

Check Point biedt een gratis online tool, waarmee gebruikers kunnen checken of hun account is gehacked. “Wanneer er is ingebroken op je account, dan is het nodig een schone versie van je besturingssysteem te installeren op je mobiele device. Dit complexe proces heet ‘flashing’. We raden aan het device uit te zetten en ermee naar een gecertificeerde professional of je mobiele service provider te gaan”, voegt Shaulov toe.

Dossiers

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

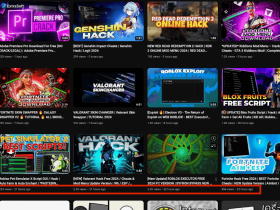

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames