Nerbian RAT gebruikt COVID-19 als dekmantel

Sinds eind april 2022 hebben onderzoekers van Proofpoint een malwarecampagne waargenomen via e-mail, genaamd Nerbian RAT. Een klein aantal e-mails (minder dan 100 berichten) werden naar meerdere sectoren gestuurd, waarbij vooral organisaties in Italië, Spanje en het VK werden getroffen.

De nieuw geïdentificeerde Nerbian RAT maakt gebruik van meerdere anti-analyse componenten verspreid over verschillende stadia, waaronder meerdere open-source bibliotheken. De RAT is geschreven in Go (Golang), een besturingssysteem-onafhankelijke programmeertaal, gecompileerd voor 64-bits systemen, en maakt gebruik van verschillende coderingsroutines om netwerkanalyse verder te omzeilen. Go is een steeds populairdere programmeertaal die door bedreigingsactoren wordt gebruikt, waarschijnlijk omdat het makkelijker te gebruiken en te begrijpen is.

De e-mails beweerden afkomstig te zijn van de Wereldgezondheidsorganisatie (WHO) waarin belangrijke informatie over COVID-19 stond. Het malware-exemplaar werd ook opgemerkt door beveiligingsonderzoeker pr0xylife op Twitter. De volgende aanwijzingen en bijlagen werden door onderzoekers van Proofpoint waargenomen:

Van: who.inter.svc@gmail[.]com, announce@who-international[.]com

Onderwerp: WHO, World Health Organization

Bijlagen: who_covid19.rar with who_covid19.doc inside, covid19guide.rar with covid19guide.doc inside, covid-19.doc

Een bijgevoegd Word-document met macro's bevat de berichten die van de WHO afkomstig zouden zijn en veiligheidsmaatregelen in verband met COVID-19.

De e-mails bevatten een met macro's geladen Word-bijlage (soms gecomprimeerd met RAR). Wanneer de macro's zijn ingeschakeld, onthult het document informatie met betrekking tot COVID-19 veiligheidsmaatregelen, specifiek over zelf-isolatie en het zorgen van personen met COVID-19. Interessant is dat het lokmiddel lijkt op thema's die in de begindagen van de pandemie in 2020 werden gebruikt, met name het spoofen van de WHO om informatie over het virus te verspreiden.

Dit is een complex stukje malware, bestaande uit drie fases:

- Maldoc phishing lokaas

- Dropper die een grote verscheidenheid aan omgevingscontroles uitvoert - anti-revers en anti-VM controles

- Nerbian RAT - versleuteld configuratiebestand, uiterste zorg om ervoor te zorgen dat gegevens worden versleuteld naar de C2

Ondanks de complexiteit en de zorg die wordt besteed aan de bescherming van de data in transit en de gecompromitteerde host, maken de dropper en de RAT zelf geen gebruik van zware encryptie. Behalve het feit dat er een UPX-pakket bij het monster zit, waarvan kan worden beweerd dat het niet noodzakelijk is voor encryptie, maar alleen om de grootte van het bestand te verkleinen.

Bovendien is een groot deel van de werking van zowel de RAT als de dropper makkelijk af te leiden als resultaat van de strings die verwijzen naar GitHub repositories - in het bijzonder, de Chacal en screenshot repositories. Deze repositories onthullen een deel van de bruikbaarheid van zowel de dropper als de RAT.

Proofpoint acht het waarschijnlijk dat de dropper en de RAT beide door dezelfde entiteit zijn gemaakt. En hoewel de dropper in de toekomst kan worden aangepast om andere payloads af te leveren, is het automatisch ingesteld om deze specifieke payload te downloaden en weerstand te bieden wanneer deze wordt onderzocht.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

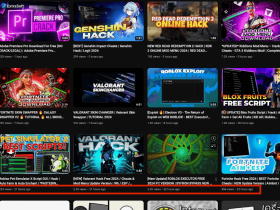

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames