Noord-Koreaanse staatshackers vallen Amerikaanse energiemaatschappijen aan

Amerikaanse energiemaatschappijen zijn doelwit van een spearphishing aanval die vermoedelijk is opgezet door Noord-Koreaanse staatshackers. De spearphishing mails zijn op 22 september verstuurd. Dit zijn phishing mails die specifiek zijn toegespitst op de doelgroep om de kans dat zij bijvoorbeeld een malafide bijlage openen of gegevens achterlaten op een malafide website.

Dit meldt FireEye. FireEye vermoedt dat de spearphishing campagne een ‘vroege verkenning’ was en niet per definitie een voorteken hoeft te zijn van een grotere cyberaanval op de energiemaatschappijen. Het beveiligingsbedrijf wijst op eerdere aanvallen op energiemaatschappijen in Zuid-Korea, die vermoedelijk eveneens zijn uitgevoerd door Noord-Koreaanse staatshackers. Deze aanvallen hebben uiteindelijk niet geleid tot verstoringen van het energienetwerk in Zuid-Korea.

Cybercapaciteiten demonstreren

Vermoedelijk zijn de aanvallen vooral bedoeld om de cybercapaciteiten van Noord-Korea te demonstreren. FireEye meldt dat de aanvallers zich weinig moeite lijken te doen om hun aanvallen of hun identiteit te verbergen. Het bedrijf vermoedt dat Noord-Korea door zijn cybercapaciteiten kenbaar te maken en energiesectoren aan te vallen landen als Zuid-Korea en de Verenigde Staten willen weerhouden van het ondernemen van militaire acties tegen het land.

Tegelijkertijd meldt FireEye overigens ook dat er geen aanwijzingen zijn dat de Noord-Koreaanse aanvallers over tools of aanvalsmethodes beschikken die specifiek gericht zijn op het compromitteren of manipuleren van industriële beheersystemen (ICS) van energiemaatschappijen. FireEye vermoedt dan ook dat de staatshacker op dit moment geen toegang hebben tot tools die deze mogelijkheid biedt.

‘Een van de meest actieve nation-state dreigingen’

“Aan Noord-Korea gekoppelde hackers zijn één van de meest actieve nation-state dreigingen, die zich niet alleen richten op de Verenigde Staten en Zuid-Korea, maar ook op het wereldwijde financiële systeem en landen wereldwijd. Hun motivaties variëren van economisch gewin tot traditionele spionage en sabotage. Allen delen het kenmerk van een opkomende cybermacht die bereid is internationale normen te overschrijden en weinig oog heeft voor potentiële consequenties”, aldus FireEye.

Meer over

Lees ook

CISO’s dragen bij aan de algehele strategie voor risicobeheer

CISO’s dragen bij aan de algehele strategie voor risicobeheer Bedrijven rekenen erop dat betrouwbare en veilige IT hun processen ondersteunt. Hoewel IT lang werd gezien als een operationele kostenpost is het inmiddels onlosmakelijk verbonden met de manier waarop bedrijven werken.

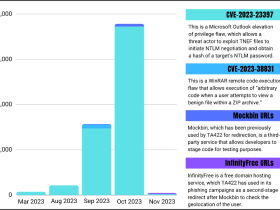

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1