TA2541 is een hardnekkige cybercriminele groep die verschillende remote access trojans (RAT's) verspreidt. De groep richt zich onder andere op de luchtvaart-, ruimtevaart-, transport- en defensiesector. Proofpoint heeft deze groep sinds 2017 gevolgd, en ontdekte dat de groep sindsdien dezelfde tactieken, technieken en procedures (TTP's) heeft gebruikt.

TA2541 gebruikt thema's die betrekking hebben op luchtvaart, transport en reizen. Toen Proofpoint deze speler voor het eerst begon te volgen, stuurde de groep Microsoft Word-bijlagen die de RAT payload verspreidden. De groep is van koers veranderd, en nu sturen ze vaker berichten met links naar clouddiensten zoals Google Drive waarin de payload zit.

Details

In tegenstelling tot veel cybercriminelen die standaard malware verspreiden, maakt TA2541 in zijn social engineering-aanvallen meestal geen gebruik van actuele gebeurtenissen, onderwerpen of nieuwsberichten. In bijna alle geobserveerde campagnes gebruikt TA2541 thema's die met transport te maken hebben, zoals vlucht, vliegtuig, brandstof, jacht, charter, enz.

TA2541 vertoont hardnekkige en voortdurende criminele activiteit sinds januari 2017. Doorgaans omvatten zijn malwarecampagnes honderden tot duizenden berichten, hoewel het zelden voorkomt dat TA2541 meer dan 10.000 berichten in één keer verstuurt. De campagnes treffen honderden organisaties wereldwijd, met vooral doelwitten in Noord-Amerika, Europa en het Midden-Oosten. De berichten zijn bijna altijd in het Engels.

In het voorjaar van 2020 is TA2541 kort overgestapt op het gebruik van COVID-thema's die raakvlakken hebben met hun gebruikelijke thema's. Zij verspreidden bijvoorbeeld berichten waarin wordt verwezen naar een lading met persoonlijke beschermingsmiddelen of corona-testkits.

Het gebruik van COVID-thema's was echter van korte duur, en de groep viel al snel terug op algemene thema's als vracht, vlucht, charter, enz.

Malware

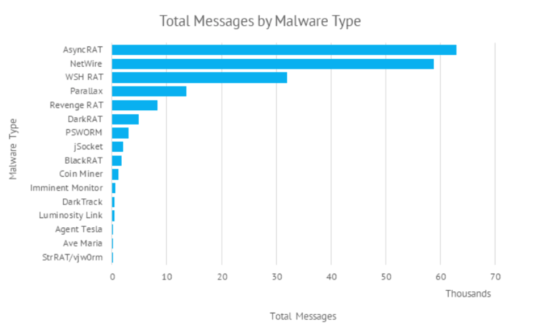

Proofpoint heeft geconstateerd dat TA2541 sinds 2017 meerdere malware payloads gebruikt. De criminele groep gebruikt commodity-malware die te koop is op criminele fora of beschikbaar is via open-source databases. Momenteel geeft TA2541 de voorkeur aan AsyncRAT, maar andere populaire RAT's zijn onder meer NetWire, WSH RAT en Parallax.

Alle malware die TA2541 gebruikt, kan worden ingezet om informatie te verzamelen en op afstand controle te krijgen over een geïnfecteerde machine. Op dit moment is niet duidelijk wat het uiteindelijke doel van de criminelen is zodra ze controle hebben over de machine.

Hoewel AsyncRAT momenteel de voorkeur geniet, heeft TA2541 zijn malwaregebruik sinds 2017 elk jaar aangepast. De groep gebruikt doorgaans slechts één of een handvol RAT's in campagnes, maar in 2020 heeft Proofpoint waargenomen dat TA2541 meer dan tien verschillende soorten malware verspreidde.

Slachtoffers

Vaak bevatten campagnes enkele honderden tot enkele duizenden e-mailberichten gericht aan tientallen verschillende organisaties. Hoewel TA2541 zich richtte op duizenden organisaties, blijken vooral organisaties en individuen in de luchtvaart-, ruimtevaart-, transport-, productie- en defensiesector regelmatig doelwit te zijn van de campagnes. Er lijkt een brede spreiding te zijn over de ontvangers, wat aangeeft dat TA2541 zich niet richt op mensen met specifieke rollen en functies.

“Wat opmerkelijk is aan TA2541 is dat ze hun aanpak in de afgelopen vijf jaar nauwelijks hebben veranderd. Ze gebruiken vaak dezelfde thema's, gerelateerd aan luchtvaart, ruimtevaart en transport, om remote access trojans te verspreiden. Deze groep vormt een aanhoudende bedreiging voor doelwitten in de transport-, logistiek- en reissector”, stelt Sherrod DeGrippo, VP Threat Research and Detection bij Proofpoint.

Conclusie

TA2541 vormt nog steeds een consistente, actieve dreiging voor entiteiten in de eerder genoemde sectoren. Proofpoint verwacht dat deze groep zeer waarschijnlijk dezelfde TTP's zal blijven gebruiken die in het verleden zijn waargenomen, met minimale veranderingen. Het is waarschijnlijk dat TA2541 AsyncRAT en vjw0rm zal blijven gebruiken in toekomstige campagnes en waarschijnlijk andere commodity-malware zal gebruiken om zijn doelen te ondersteunen.