Reactie Kaspersky op cyberattack via Centreon software

Het Franse nationale bureau voor beveiliging van informatiesystemen (ANSSI) heeft een rapport gepubliceerd over een cyberaanvalcampagne tegen verschillende Franse bedrijven via een backdoor die in de software van Centreon is geïnstalleerd. Dit is waarschijnlijk al gaande sinds 2017.

Félix Aimé, cybersecurity-onderzoeker bij Kaspersky, legt uit waarom deze aanval bijzonder is en hoe het mogelijk was dat deze meerdere jaren onopgemerkt bleef: "We weten niet hoe lang het ANSSI op de hoogte is geweest van deze aanvalscampagne. Het is mogelijk dat hij pas lang na de lancering is ontdekt, omdat servers op Linux helaas nog te vaak over het hoofd worden gezien als het gaat om toezicht op bedrijven. Bovendien vereist dit type aanval geen menselijke interactie - zoals het openen van een e-mail - waardoor de kans dat het door een werknemer ontdekt wordt kleiner is.”

Hoewel het aannemelijk lijkt verbanden te leggen tussen de huidige aanval en de Sunburst-aanval op de Solarwinds-software die eind 2020 veel bedrijven en instellingen trof, spreekt Félix Aimé deze verbanden tegen: "Er is een zeer groot verschil tussen een Sunburst-type aanval op de toeleveringsketen en deze aanvalscampagne. Deze aanvalscampagne was gericht tegen de installaties van Centreon die al in verschillende computernetwerken aanwezig waren (uitbuiting van kwetsbaarheden), terwijl het bij de Sunburst-aanval ging om software die aan eindklanten werd gedistribueerd, verschillende backdoors bevatte die eerder door de hackers waren geïnstalleerd en vervolgens automatisch via updates werden geïnstalleerd."

De eerste elementen die door het ANSSI zijn meegedeeld, laten denken dat veel elementen in deze aanval zijn terug te voeren naar de APT-actor Sandworm. Hierop zegt Félix Aimé: "De vergelijking is op verschillende punten uit te voeren. Allereerst op de kwaadaardige codes. Sandworm is de enige bekende groep die de Exaramel Linux backdoor gebruikt. Daarnaast kunnen ook de victimologie en de infrastructuur hebben bijgedragen tot het linken van deze aanval aan de Sandworm modus operandi. Sandworm is een Russisch-sprekende modus operandi met historische banden met de Sofacy/APT28 modus operandi. Het is al verscheidene jaren actief en werkt op het gebied van destabilisatie, ofwel door sabotage-aanvallen of door bijvoorbeeld gegevens te laten lekken nadat deze zijn gewijzigd, zoals vertrouwelijke verslagen of back-ups van e-mailaccounts. In tegenstelling tot zijn voorganger Sofacy/APT28 en andere Russischtalige modus operandi, is deze laatste zeer behendig in zijn aanvallen. Hij zal altijd de voorkeur geven aan minder discriminerende infectievectoren en -tools om de mogelijkheid van correlatie tussen zijn verschillende aanvalscampagnes te beperken.”

Félix Aimé geeft het volgende advies aan bedrijven die Centreon-software gebruiken:

- Controleer alle servers die iets van Centreon gebruiken op de aanwezigheid van compromitteringsindicatoren die in het ANSSI-rapport naar voren komen (bestanden, services, crontab, enz.).

- Wanneer een inbreuk wordt ontdekt is het simpelweg verwijderen van de bestanden die in het ANSSI-rapport worden gepresenteerd geen adequate maatregel. Het lijkt erop dat de aanvaller Centreon heeft gebruikt om voet aan de grond te krijgen in bepaalde computernetwerken en waarschijnlijk vervolgens is doorgedrongen tot andere bronnen en/of netwerken. Het is daarom noodzakelijk om een incidentrespons te implementeren die rekening houdt met dit "geavanceerde" aspect van de aanval.

Félix Aimé is beschikbaar om vragen over de Sandworm APT te beantwoorden en commentaar te geven op deze aanvalscampagne.

Meer over

Lees ook

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

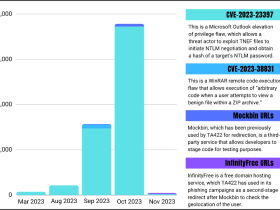

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1

Fortinet waarschuwt voor online feestdagen-criminaliteit: vier veelgebruikte scams

Security leverancier Fortinet waarschuwt voor feestdagen-cyberscams en geeft een top 4 van veel gebruikte online-oplichtpraktijken. Sinterklaas en kerst komen eraan, en cybercriminelen zijn al druk bezig met het bedenken van slimme trucs waarmee ze dit winkelseizoen zelfs de meest beveiligingsbewuste consumenten om de tuin kunnen leiden. De feestd1