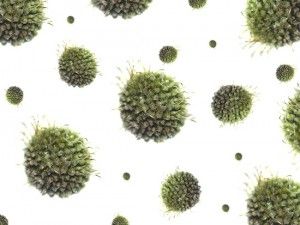

Routers van drie Britse internetproviders getroffen door Mirai malware

Opnieuw zijn routers getroffen door de Mirai malware. Klanten van de Britse internetproviders Post Office, TalkTalk en Kcom hadden eerder deze week enige tijd geen internet nadat hun routers met de malware werd besmet.

Dit melden de bedrijven tegenover de BBC. In totaal zouden zo’n 100.000 klanten van Post Office zijn getroffen door de problemen die de Mirai malware heeft veroorzaakt. Hoeveel klanten van TalkTalk zijn getroffen is onduidelijk. De provider stelt alleen dat het om een ‘klein percentage’ van haar klanten gaat. Ook bij Kcom is niet bekend hoeveel klanten zijn getroffen.

Zyxel en D-Link routers

Klanten van zowel Post Office als Kcom maken gebruik van de Zyxel AMG1302 router. Klanten van TalkTalk gebruiken D-Link DSL-3780 routers. Een woordvoerder van TalkTalk zegt tegenover de BBC samen met andere ISP’s in het Verenigd Koninkrijk en wereldwijd samen te werken om maatregelen te nemen die de impact van de Mirai malware inperkt. Het gaat hierbij onder andere om extra controles op netwerkniveau.

In een reactie tegenover de BBC benadrukt Post Office dat er geen persoonlijke gegevens of apparaten zijn gehackt. “We hebben de bron van het probleem geïdentificeerd en implementeren een oplossing die momenteel naar alle klanten wordt uitgerold”, aldus een woordvoerder van de Britse internetprovider. Klanten die nog steeds problemen ondervinden worden geadviseerd hun routers handmatig te herstarten, waardoor het updateproces op de routers wordt gestart.

'Mirai malware gaat tot meer problemen leiden'

Johannes Ulrich van het SANS Institute waarschuwde eerder deze week al dat de Mirai malware waarschijnlijk tot flink meer problemen gaat leiden dat nu het geval is. Cybercriminelen hebben onlangs een extra exploit toegevoegd aan de malware, waardoor het aantal machines waarop de malware zich kan nestelen fors is vergroot. “Wat we nu zien is slechts het puntje van de ijsberg. Door deze exploit toe te voegen heeft Mirai toegang gekregen tot veel meer apparaten dan het al had”, aldus de beveiligingsonderzoeker.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames