Rudolph Araujo Arista Networks: ‘Zero-trust vraagt om volledige integratie in het netwerk’

Vorig jaar kondigde Arista Networks de acquisitie aan van Awake Security. Nu nemen aanbieders van netwerkoplossingen wel vaker security-firma’s over. De combinatie van het eigenzinnige Arista en een op AI gerichte beveiligingsfirma als Awake biedt in het licht van trends als zero-trust echter interessante mogelijkheden. Inmiddels heeft Arista in de vorm van ‘multi-domain segmentatie voor zero-trust security’ eerste productaankondigingen gedaan waarin de technologie en ideeën van beide firma’s terugkomen. Infosecurity Magazine vroeg Rudolph Araujo van Arista Networks om een toelichting.

Ooit was het leven van een CISO redelijk overzichtelijk: er was leven binnen de firewall en leven buiten de firewall. Wat binnen de firewall gebeurde konden we beveiligen en ‘dus’ vertrouwen, alles daarbuiten was gevaarlijk. Met trends als cloud, mobility en remote werken is die wereld veel complexer geworden. Het verschil tussen ‘binnen’ en ‘buiten’ is nu immers volstrekt onduidelijk.

Zero-trust

Het concept ‘zero-trust’ helpt hierbij, vertelt Rudolph Araujo van Arista Networks in een interview met Infosecurity Magazine. Zero-trust komt er kort gezegd op neer dat we geen enkele gebruiker in het netwerk vertrouwen tot duidelijk is wie die gebruiker is. Pas daarna worden aan die gebruiker rechten gegeven. Maar hoe stellen we precies vast wie een gebruiker is? IP-adressen werken overduidelijk niet (meer). Inloggegevens geven ook niet voldoende zekerheid. En zelfs als we met enige mate van zekerheid kunnen vaststellen wie de gebruiker is, hoe bepalen we dan tot welke applicaties of data deze user toegang mag hebben? Dat wordt nog eens extra complex als we bedenken dat er veel gebruikers zijn die voor hun werk toegang nodig hebben tot steeds weer andere systemen en databases eb ‘binnen komen’ via dan weer een ISP, dan weer een mobiel netwerk en dan weer via een bedrijfsnetwerk.

Het is voor Rudolph Araujo volstrekt duidelijk dat we dit niet kunnen oplossen met - zeg maar - klassieke oplossingen als directory services, firewalls en dergelijke. De wereld waarin de CISO opereert is daar te complex voor geworden. “Zero-trust biedt echter zeer interessante kansen. Dat je niemand vertrouwt betekent dus ook dat je eerst voor iedere individuele gebruiker de identiteit moet vaststellen. Dat doen we op basis van zoveel mogelijk informatie. Over het apparaat waarmee die gebruiker zich in het netwerk meldt, de applicatie of service waarmee dit gebeurt, (historische) gegevens over de app of service die wordt benaderd, hoe een databron in de regel door gebruikers wordt benaderd, noem maar op. Veel van die informatie is rechtstreeks gekoppeld aan die gebruiker zelf, maar we kunnen natuurlijk ook veel relevante informatie uit de netwerkomgeving halen. Dat maakt de combinatie van Arista en Awake voor mij ook zo interessant.”

Waarschijnlijkheid

Een van de problemen die je dan wel moet oplossen is het feit dat veel informatie die we kunnen gebruiken om de identiteit van een gebruiker vast te stellen gespoofed kan worden. Hierbij kunnen we echter werken met ideeën die onder andere zijn ontwikkeld in de financiële sector om de identiteit van een persoon vast te stellen die een transactie wil doen. Uitgangspunt hierbij is: we zullen nooit voor de volle 100% zeker weten of de persoon die zich meldt voor deze transactie inderdaad de eigenaar van de rekening is en het recht heeft de transactie te doen. Maar we weten wel dat er tal van factoren zijn die we kunnen gebruiken om zo goed mogelijk vast te stellen of dit klopt. Banken meten al deze factoren en bepalen vervolgens of de gebruiker bij voldoende factoren goed scoort. Een enkele afwijking kan hierbij worden geaccepteerd, mits de totale score maar boven een bepaald niveau blijft. Voorbeeld: een remote worker die iedere keer via een ander IP-adres zich binnen het netwerk meldt wordt dan niet steevast als een potentieel gevaar gezien, mits deze gebruiker op de meeste andere factoren wél goed scoort.

Araujo kan zich goed in deze vergelijking vinden. “Ik kom zelf van Awake Security en daar hebben we erg veel AI-gerelateerde technologie voor security ontwikkeld. Mits je voldoende informatiebronnen kunt gebruiken - over users, de opbouw van het netwerk, de databronnen, de cloud services die deel uitmaken van de netwerkomgeving van de organisatie noem maar op - kan een AI-engine heel goed patronen herkennen.”

Snel analyseren

Een AI-engine heeft echter tijd nodig om data te bekijken en te analyseren. Araujo geeft aan dat de AI-model dat Arista toepast niet afhankelijk is van wat hij noemt ‘unsupervised learning’. Het komt geladen met al veel informatie bevat. Het gaat dan om gegevens over de netwerkomgeving, overzichten van bestaande gebruikers maar ook veel analytische gegevens. De AI-engine zal bij ingebruikname een tijd lang in de achtergrond het netwerk analyseren. Pas nadat die fase is afgerond, kan de zero-trust aanpak met de bijbehorende AI definitief in gebruik worden genomen.

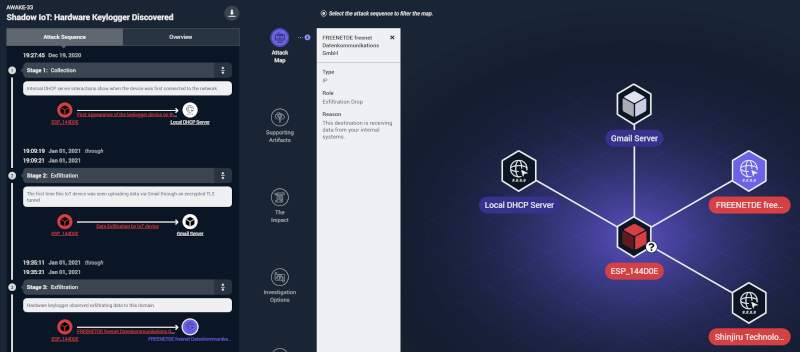

In de aankondiging spreekt Arista - naast zero-trust - van multi-domain segmentatie. Het heeft hiervoor MSS-Group ontwikkeld. Dit gaat verder dan het bekende segmenteren van een netwerk in subnetten en dergelijke. Bij MSS-Group wordt gewerkt met functionele rollen. Voorbeeld: camera’s of DVR’s. Hierbij wordt geen gebruik gemaakt van netwerkadressering, maar wordt per functie gegroepeerd. Per apparaat kan vervolgens worden vastgelegd met welke andere apparaten of netwerksegmenten mag worden ‘gepraat’. Voorbeeld: een camera mag enkel en alleen met de DVR communiceren die zijn video opslaat. Loopt dit verkeer via een controller, dan mag ook met die controller worden gecommuniceerd. Maar die controller mag weer niet communiceren met een camera in een ander netwerksegment of bijvoorbeeld met een ander type IoT-sensor. En ook niet met bijvoorbeeld het CRM-systeem of een HR-omgeving. Een cybercrimineel die een soms slecht beveiligd IoT-apparaat weet over te nemen, krijgt hierdoor dus geen toegang tot de apparaten, applicaties, services of databronnen elders in het netwerk.

Meer over

Lees ook

Fortinet neemt Meru Networks over

Leverancier van IT-beveiliging Fortinet neemt Meru Networks, leverancier van intelligente wifi-netwerken, over. De overname van Meru breidt het beveiligingsportfolio van Fortinet uit en geeft het bedrijf toegang tot de grootzakelijke, internationale wifi-markt, met een waarde van 5 biljoen dollar. Fortinet wil geïntegreerde en intelligente oplossi1

Google: ‘Beveiligingsvragen zijn onveilig en onbetrouwbaar’

Niet alleen wachtwoorden zijn onveilig, maar ook de beveiligingsvragen waarmee wachtwoorden kunnen worden hersteld. Beveiligingsvragen zijn als een losstaande methode om accounts te kunnen herstellen onveilig en onbetrouwbaar. Dit concludeert Google na honderden miljoenen geheime beveiligingsvragen en en de bijhorende antwoorden te analyseren. Vee1

97% van wereldbevolking herkent niet ieder phishingmailtje

97% van de wereldbevolking is niet in staat alle phishingmailtjes te onderscheiden van legitieme mailtjes. 80% ziet minstens één phishingmail aan voor een legitieme mail en loopt dus het risico slachtoffer te worden van een dergelijke cyberaanval. Dit blijkt uit de phishing quiz van Intel Security, een onderzoek naar het vermogen van de consument1