Toolkit om ransomware te bouwen gratis online beschikbaar

Cybercriminelen hebben een nieuw verdienmodel verzonnen. Op internet wordt een toolkit gratis aangeboden waarmee ransomware kan worden gebouwd. Wie gebruikt maakt van de toolkit staat automatisch 20% van het losgeld dat met de ransomware wordt binnengehaald af aan de makers.

De ‘Tox kit’, zoals de toolkit wordt genoemd, is ontdekt door Intel Security. De toolkit is gratis beschikbaar voor gebruikers die zich op de website van de tool registreren. De ‘Tox kit’ maakt gebruik van het Tor netwerk om de identiteit van gebruikers en de makers af te schermen.

De beheerders van de tool houden de controle over de ransomware stevig in handen. Zo wordt het losgeld door slachtoffers automatisch overgeschreven naar een Bitcoin adres van de makers. Gebruikers van de ransomware kunnen hun aandeel opvragen door een eigen Bitcoin adres op te geven in hun account op de website van Tox.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

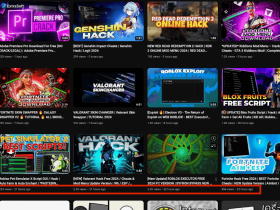

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames