Uber getroffen door grootschalig datalek

Uber blijkt in 2016 te zijn getroffen door een cyberaanval, waarbij gegevens van ongeveer 50 miljoen klanten zijn gestolen. Het datalek werd eind 2016 ontdekt, maar is nu pas door Uber naar buiten gebracht.

Dit meldt Uber tegenover Bloomberg. Onder meer namen, e-mailadressen en telefoonnummers van Uber klanten zijn buitgemaakt. Creditcardgegevens of informatie over ritten zouden niet zijn gestolen. Ook de gegevens van ongeveer 7 miljoen Uber-bestuurders zijn toegankelijk geweest voor de aanvallers.

Lange tijd stilgehouden

Opvallend is dat dat datalek eind 2016 werd ontdekt, maar Uber nu pas aan de bel trekt. De aanvallers zouden toegang hebben gekregen tot de gegevens via een slecht beveiligde database. Het bedrijf houdt Chief Security Officer Joe Sullivan hiervoor verantwoordelijk; Uber meldt dat Sullivan nog deze week wordt ontslagen.

Ook meldt Uber 100.000 dollar te hebben betaald aan de cybercriminelen om de gestolen data te laten vernietigen. Of de data daadwerkelijk is vernietigd is echter niet te controleren.

Rechtszaak

Uber is enkele uren na de bekendmaking door boze klanten al aangeklaagd wegens nalatigheid. Alle getroffen Amerikaanse chauffeurs en klanten van Uber worden in deze rechtszaak vertegenwoordigd.

Dossiers

Meer over

Lees ook

CISO’s dragen bij aan de algehele strategie voor risicobeheer

CISO’s dragen bij aan de algehele strategie voor risicobeheer Bedrijven rekenen erop dat betrouwbare en veilige IT hun processen ondersteunt. Hoewel IT lang werd gezien als een operationele kostenpost is het inmiddels onlosmakelijk verbonden met de manier waarop bedrijven werken.

WatchGuard: Remote Access Software steeds vaker misbruikt

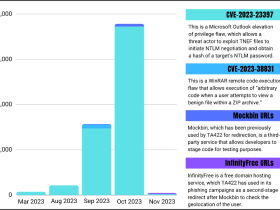

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1