WatchGuard’s Internet Security Report onthult nieuwe social-engineeringtrends

Phishers maken in toenemende mate gebruik van browsergebaseerde social-engineeringstrategieën. Daarnaast groeit de malware dat banden heeft met natiestaten. Ook nemen de hoeveelheid zerodaymalware en de zogenaamde ‘living-off-the-land attacks’ toe. Dat concludeert WatchGuard Technologies in zijn meest recente Internet Security Report (ISR).

Het rapport beschrijft de belangrijkste malwaretrends en netwerk- en endpointsecuritydreigingen die in Q1 2023 zijn geanalyseerd door onderzoekers van het WatchGuard Threat Lab. Een overzicht van de meest opvallende bevindingen uit het ISR-rapport over Q1 2023:

- Nieuwe trends op het gebied van social engineering in browsers – Sinds webbrowsers beter beschermen tegen misbruik van pop-ups, gebruiken aanvallers de browsermeldingsfuncties om vergelijkbare soorten interacties af te dwingen. Daarnaast passen steeds meer hackers SEO-vergiftiging toe. Hierbij optimaliseren zij een kwaadaardig domein zodat hun pagina hoger in de zoekmachines terechtkomt. Zo bereiken ze een groter aantal slachtoffers.

- Bedreigingsactoren uit China en Rusland achter 75% van de nieuwe bedreigingen – Driekwart van de nieuwe bedreigingen heeft sterke banden met natiestaten. Dat betekent niet noodzakelijk dat die kwaadwillende actoren ook daadwerkelijk door de staat worden gesponsord. Zo duikt bijvoorbeeld de Zuzy-malwarefamilie dit kwartaal voor het eerst op in de malware-top 10. Een voorbeeld van Zusy dat door het Threat Lab werd gevonden, richt zich op de Chinese bevolking met adware. Deze malware installeert een gecompromitteerde browser. Aanvallers gebruiker die browser vervolgens voor het kapen van de Windows-instellingen.

- Aanhoudende aanvallen op Office-producten – Documentgebaseerde bedreigingen die gericht zijn op Office-producten zijn onverminderd populair. Aan netwerkzijde merkte het team ook exploits op tegen de inmiddels stopgezette firewall van Microsoft, de Internet Security and Acceleration (ISA) Server, die relatief veel hits opleverde. Dat is opvallend, omdat dit product allang niet meer leverbaar is en er geen updates zijn.

- Living-off-the-landaanvallen nemen toe – De ViperSoftX-malware is het nieuwste malwarevoorbeeld dat gebruikmaakt van ingebouwde tools van besturingssystemen. De aanhoudende aanwezigheid van op Microsoft Office- en PowerShell-gebaseerde malware in deze rapporten, onderstreept het belang van endpointsecurity die onderscheid kan maken tussen legitiem en kwaadaardig gebruik van populaire tools zoals PowerShell.

- Malware-droppers gericht op Linux-gebaseerde systemen – Een van de nieuwe malware-detecties in het eerste kwartaal was een malware-dropper gericht op Linux-gebaseerde systemen. Organisaties kunnen het zich dus niet veroorloven om een oogje dicht te knijpen voor de risico’s van Linux en macOS. Onderzoekers adviseren dan ook het opnemen van niet-Windows-machines bij de uitrol van Endpoint Detection and Response (EDR)-oplossingen.

- Zerodaymalware goed voor de meerderheid van de detecties – In Q1 van dit jaar was 70% van de detecties afkomstig van zerodaymalware in plaats van onversleuteld webverkeer. Maar liefst 93% van de malwaredetecties was afkomstig van versleuteld webverkeer. Zonder de aanwezigheid van een robuuste verdediging, kan zerodaymalware IoT-apparaten, verkeerd geconfigureerde servers en andere apparaten infecteren.

- Nieuwe inzichten op basis van gegevens over het volgen van ransomware – In het eerste kwartaal van 2023 telde het Threat Lab 852 slachtoffers die waren gepubliceerd op afpersingssites en ontdekte het 51 nieuwe varianten van ransomware. Deze ransomwaregroepen blijven in een alarmerend hoog tempo slachtoffers publiceren. Sommige zijn bekende organisaties en bedrijven uit de Fortune 500.

"Organisaties moeten continu aandacht besteden aan de bestaande beveiligingsoplossingen en strategieën die ze gebruiken om beschermd te blijven tegen steeds geavanceerdere bedreigingen", zegt Corey Nachreiner, chief security officer bij WatchGuard. “De belangrijkste thema's en bijbehorende best practices die ons Threat Lab voor dit rapport heeft geschetst, leggen sterk de nadruk op gelaagde malwareverdediging om living-off-the-land aanvallen te bestrijden. Dat kan eenvoudig en effectief worden gedaan met een platform voor uniforme beveiliging dat wordt beheerd door toegewijde managedsecurityproviders (msp’s).”

Threat Lab

In overeenstemming met de Unified Security Platform-benadering van WatchGuard (link) en de eerdere driemaandelijkse onderzoeksupdates van het WatchGuard Threat Lab, zijn de gegevens die in dit kwartaalrapport worden geanalyseerd, gebaseerd op geanonimiseerde, geaggregeerde bedreigingsinformatie van actieve WatchGuard netwerk- en endpointproducten. De eigenaren van deze producten hebben gekozen en uitdrukkelijk toestemming verleend om informatie te delen in directe ondersteuning van WatchGuard's onderzoeksinspanningen.

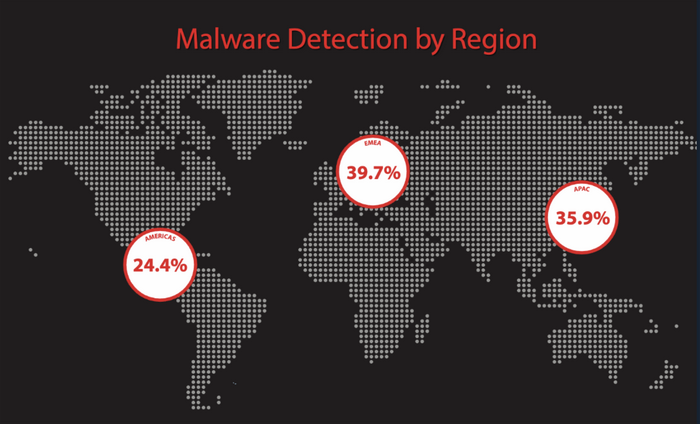

Voor deze Q1 2023-analyse zijn de methoden voor het normaliseren, analyseren en presenteren van de onderzoeksresultaten aangepast. Terwijl eerdere onderzoeksresultaten voornamelijk in totalen werden gepresenteerd (als wereldwijde totale volumes), zullen dit kwartaal en in de toekomst de netwerkbeveiligingsresultaten worden gepresenteerd als gemiddelden per apparaat voor alle rapporterende netwerkapparaten. Het volledige rapport bevat aanvullende details over deze evolutie en de grondgedachte achter de bijgewerkte methodologie. Daarnaast bevat het rapport details over aanvullende malware-, netwerk- en ransomwaretrends vanaf het eerste kwartaal van 2023, aanbevolen beveiligingsstrategieën en kritieke verdedigingstips voor bedrijven van elke omvang en in elke sector.

Bekijk hier het volledige Q1 2023 Internet Security Report voor een meer diepgaande weergave van het onderzoek van WatchGuard.

Meer over

Lees ook

SentinelOne en Smarttech247 bundelen krachten voor nieuwe generatie managed detection and response

SentinelOne, een leider op het gebied van AI-security, en Smarttech247, wereldwijd leverancier van cybersecurity-oplossingen, gaan samenwerken

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware