'Wees alert op online bankkaartfraude tijdens de eindejaarsperiode'

In de feestmaand december worden er almaar meer pakjes via webshops besteld. Online betaalbedrijf Stripe waarschuwt met een nieuw rapport voor online fraude, dat wereldwijd toeneemt. In het rapport, waarin Stripe bankkaartfraude in 25 landen analyseerde, identificeert het bedrijf een aantal patronen om consumenten en webshops te helpen fraude te herkennen en bestrijden.

In ons land maken we in fysieke winkels gebruik van een PIN-code om af te rekenen. Daardoor komt bankkaartfraude aan de kassa of in restaurants minder vaak voor. Oplichters richten zich meer op online winkels, waar ze met gestolen of vervalste kredietkaartgegevens kunnen betalen. Ook al maken de meeste Belgische webshops gebruik van tweefactorauthenticatie met een kaartlezer, wereldwijd zijn er nog steeds online shops waar je enkel met kaartnummer, CVC-code en vervaldatum kunt betalen.

Verschillen in bestelpatroon

Uit gegevens over kredietkaartfraude van de periode 2015-2016 stelde Stripe vast dat:

- in 40% van de gevallen er meer dan één frauduleuze bestelling met de gestolen kredietkaart(gegevens) plaatsvindt;

- de meeste frauduleuze transacties plaatsvinden op tijden en dagen dat de meeste mensen net niet online aan het shoppen zijn, zoals kerstdag of tweede kerstdag, of ’s nachts;

- oplichters zichzelf verraden door in korte tijd met dezelfde bankkaart herhaaldelijk bestellingen te doen bij dezelfde webwinkel. Dit doen ze 10 keer sneller dan legitieme bankkaarthouders. Het bestelpatroon van de online fraudeur verschilt dus sterk van het klassieke, meer verspreide bestelpatroon;

- oplichters de bestelde producten bij voorkeur laten bezorgen op algemene bezorgadressen die niet zijn gekoppeld aan hun persoonlijke identiteit, of ze kopen diensten in plaats van producten.

Uitgavenstaat goed bekijken

Daarnaast zou te verwachten zijn dat fraudeurs bestellingen plaatsen die duurder zijn dat de gemiddelde legitieme bestelling. Ze hoeven er immers niet voor te betalen. In de meeste landen is er relatief weinig verschil in de waarde tussen frauduleuze en legitieme transacties. In Finland daarentegen bestellen fraudeurs wél vaak duurdere producten of diensten. Consumenten kijken dus maar best goed naar hun uitgavenstaat.

“Hoewel we een aantal consistente patronen zien in het gedrag van fraudeurs, zoals de snelheid waarmee ze bestellingen plaatsen bij dezelfde webwinkel of hun neiging om 's avonds laat actief te zijn, blijkt dat veel van deze patronen sterk verschillen per land en per fraudeur. Wij raden daarom aan om zelflerende antifraudetools te gebruiken. Deze machine learning toepassingen zijn ontwikkeld op basis van grote hoeveelheden data en helpen bedrijven om de juiste balans te vinden tussen het bestrijden van fraude en het vergroten van de omzet”, zegt Duco van Lanschot, Head of Benelux voor Stripe.

Voor rekening van online bedrijven

In tegenstelling tot fysieke winkels zijn de bijkomende kosten voor kredietkaartfraude voor rekening van online bedrijven. Volgens onderzoek door LexisNexis kost één dollar aan frauduleuze bestellingen de online winkel uiteindelijk gemiddeld nog eens $2,62 extra.

Het volledige rapport is te vinden op de website van Stripe.

Meer over

Lees ook

Barracuda's nieuwe Cybernomics 101-rapport onthult de financiële aspecten achter cyberaanvallen

Barracuda heeft zijn Cybernomics 101-rapport gepubliceerd, waarin de financiële aspecten en winstmotieven achter cyberaanvallen worden onderzocht. Uit het nieuwe rapport blijkt dat de gemiddelde jaarlijkse kosten om te reageren op securityinbreuken en -lekken meer dan 5 miljoen dollar bedragen.

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

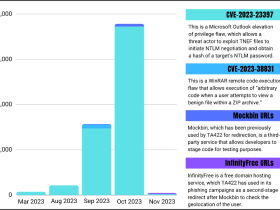

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1