Zeer zware DDoS-aanval uitgevoerd met ‘Leet botnet’

Recentelijk zijn regelmatig zeer zware DDoS-aanvallen die zijn uitgevoerd met behulp van het Mirai-botnet in het nieuws geweest. Enkele dagen voor kerst is opnieuw een zeer zware DDoS-aanval geregistreerd. Deze is echter niet uitgevoerd met het Mirai-botnet, maar met een botnet dat is gebouwd met behulp van de malware ‘Leet’.

Dit melden onderzoekers van beveiligingsbedrijf Imperva. De onderzoekers stellen dat het Imperva Incapsula netwerk enkele dagen voor kerst een DDoS-aanval met een capaciteit van maar liefst 650 Gbps heeft gemitigeerd. Dit is één van de zwaardere cyberaanvallen die in 2016 is geregistreerd. Het botnet maakt gebruik van zowel grote als kleine SYN-pakketjes. Hierbij werden kleinere pakketjes ingezet om meer dan 150 miljoen pakketjes per seconde te kunnen versturen, terwijl de grote pakketjes zijn ingezet om de totale capaciteit van de aanval op te schroeven.

Leet botnet

Het botnet wordt door onderzoekers van Imperva het ‘Leet botnet’ genoemd. Deze naam verwijst naar een handtekening die de aanvallers hebben achtergelaten in de TCP Options headers van kleinere pakketjes die tijdens de aanval zijn ingezet. Deze handtekening luidt ‘1337’. Het is onduidelijk wat voor apparaten zijn opgenomen in het Leet botnet, aangezien gebruik wordt gemaakt van gespoofte IP-adressen.

Opvallend is ook de data die tijdens de aanval door het botnet is verstuurd. “De volledige aanval bestond uit een wirwar van verpluverde systeembestanden van duizenden en duizenden gecomprommiteerde apparaten”, melden Avishay Zawoznik en Dima Bekerman van Imperva. “Dit is een effectieve obfuscatietechniek die kan worden gebruikt om een onbeperkt aantal extreem gerandomiseerde payloads te creëren. Met behulp van deze payloads kan een aanvallen signature-gebaseerde beveiligingssystemen omzeilen die aanvallen mitigeren door overeenkomsten in de inhoud van netwerkpakketjes te detecteren.”

Meer over

Lees ook

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

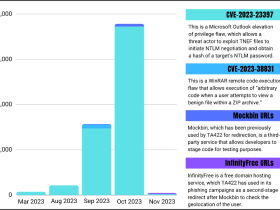

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1

Onderzoek Proofpoint: TA571 levert IcedID Forked Loader

Onderzoekers van Proofpoint ontdekten dat TA571 de Forked-variant van IcedID levert in twee campagnes. Dit vond plaats op 11 en 18 oktober 2023. Beide campagnes bevatten meer dan 6.000 berichten die allemaal een impact hadden op meer dan 1.200 klanten in verschillende sectoren verspreid over heel de wereld.