Satori malware kan nu ook IoT-systemen met ARC processor aanvallen

De malware Satori kan nu nog meer Internet of Things (IoT) apparaten aanvallen en toevoegen aan botnets. De laatste versie van de malware is ook in staat systemen met een ARC processor te infecteren.

Dit meldt Arbor Networks, een bedrijf gespecialiseerd in het mitigeren van DDoS-aanvallen, in een security advisory. Satori is malware die in december 2017 voor het eerst werd ontdekt. Sindsdien zijn verschillende varianten van Satori opgedoken. De malware is gebaseerd op de broncode van de Mirai malware, die eind 20176 voor flinke problemen zorgden.

ARC processors

Eerdere versies van Satori maakte misbruik van een zero-day kwetsbaarheid in routers van Huawei (CVE-2017-17215) en een kwetsbaarheid in Realtek's UPNP SOAP interface. Hiermee was de malware gericht op twee specifieke soorten apparaten. De nieuwste versie van Satori kan echter ook ARC gebaseerde apparaten aanvallen. Hiermee is Satori voor zover bekend de eerste malware die gericht is op ARC processors. ARC processors worden gebruikt in uiteenlopende toepassingen, waaronder connected auto's, IoT apparaten en industriële systemen. Jaarlijks worden zo'n 1,5 miljard embedded systemen met ARC processors verscheept.

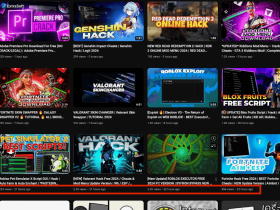

In het onderstaande overzicht worden de overeenkomsten en verschillen tussen verschillende varianten van Satori weergegeven.

Overeenkomsten met Mirai

De nieuwste versie van Satori maakt net als eerdere versies gebruik van code van de Mirai malware. De twee malwarevarianten hebben dan ook verschillende overeenkomsten. Zo worden beide malwarevarianten verspreid via een uitvoerbaar bestand. Zodra dit bestand wordt geopend nestelt de malware zich op het systeem. Vervolgens probeert de malware zich te verspreiden via telnet, waarbij wordt geprobeerd in te loggen met behulp van standaard en eenvoudig te raden inloggegevens.

Zowel de Satori als Mirai malware kunnen worden aangestuurd via een Command and Control server, wat de aanvaller in staat stelt commando's naar geïnfecteerde systemen te sturen. Zo kan de beheerder geïnfecteerde systemen inzetten om DDoS-aanvallen uit te voeren.

Aanvallen mitigeren

Aangezien de verschillende versies van Satori allen code van de Mirai malware gebruiken, stelt Arbor Networks dat het advies dat het bedrijf eerder gaf voor het mitigeren van Mirai-gebaseerde DDoS-aanvallen ook voor Satori-gebaseerde aanvallen geldt. Dit advies is hier te vinden.

Arbor Networks stelt dat de Satori malware opnieuw aantoont dat IoT-apparaten onveilig zijn en misbruikt kunnen worden. Het bedrijf verwacht dat de wijze waarop IoT malware wordt verspreid en aangestuurd evenals de aanvallen die hiermee kunnen worden uitgevoerd de komende tijd gelijk zullen blijven, maar in de toekomst steeds verder zullen worden verfijnd.

Best current practices

Het bedrijf adviseert netwerkbeheerders best current practices (BCP's) te omarmen om dergelijke malware tegen te gaan. Doordat de Satori malware nu ook geschikt is voor ARC en andere embedded processors, kan de malware meer met internet verbonden apparaten aanvallen zoals telefoons en gaming consoles. Netwerkbeheerders moeten volgens Arbor Networks dan ook hun defensieve strategieën heroverwegen om hun netwerk te beschermen tegen geïnfecteerde systemen die op het netwerk actief zijn. "De schade door uitsluitend het scannen en uitgaande DDoS-aanvallen kan verlammend zijn indien netwerkarchitecturele en operationele BCP's niet proactief zijn geïmplementeerd", aldus beveiligingsonderzoekers Pete Arzamendi en Matt Bing en manager van ASERT's Threat Intelligence and Response Team Kirk Soluk. Meer informatie over deze BCP's is hier en hier te vinden.

Dossiers

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames