Grijp die ransomware-crimineel

Hoe spot je de ransomware-crimineel die op kousenvoeten in je IT-omgeving aan het rondneuzen is? Het antwoord op de million dollar question is: spooksystemen neerzetten.

De Oekraïense hackers van Clop die eind 2019 de veelbesproken ransomware aanval op de Universiteit van Maastricht (UM) uitvoerden, waren 70 dagen aanwezig in de systemen, voordat ze in 26 minuten 267 systemen vergrendelden en de hele boel plat wisten te leggen. Inclusief de back-ups. De medewerker die op de frauduleuze link klikte, had de bewuste e-mail aan de servicedesk van de universiteit gerapporteerd, maar klikte kennelijk toch. De CISO (Chief Information Security Officer) van de UM zei later over de medewerker dat het ging om een ‘internet savvy’ persoon, nota bene. De UM tikte € 197.000 aan bitcoins af om verder te kunnen en kreeg later € 500.000 terug, omdat de koers inmiddels flink was gestegen. De ‘winst’ ging in een fonds voor noodlijdende studenten. Het is een verhaal van bijna mythische proporties.

Eén van de lessen die uit het voorval getrokken kan worden, is dat als kwaadwillende hackers eenmaal een IT-omgeving zijn binnengedrongen, ze tijd nodig hebben om de aanval voor te bereiden. De indringers proberen ongezien de omgeving in kaart te brengen en de beveiliging van de doelsystemen te omzeilen of onklaar te maken. Ze treffen verder maatregelen om systemen, bestanden en databronnen te vergrendelen. Die tijd is te gebruiken om de hackers op te merken en de voet dwars te zetten. Het probleem is echter dat je niet weet dat ze binnen zijn. De hackers doen zich vaak voor als legitieme gebruikers, omdat ze gebruik maken van gecompromitteerde accounts, waarvan niet bekend is dat deze gehackt zijn. Probeer die ene inlog van de hacker maar eens te vinden tussen de overige 20.000 dagelijkse inlogpogingen. Een speld in een hooiberg dus.

Gedrag is de sleutel Er is evenwel een verschil tussen het gedrag van een legitieme gebruiker en een criminele hacker die op kousenvoeten in een IT-omgeving aan het rondsnuffelen is, zegt Dyon de Bruijne, Technical Accountmanager bij Commvault. “De legitieme gebruiker logt doelgericht in op een systeem om zijn of haar werk te doen. Die gaat ergens heen waar die toe gerechtigd is. De hacker is een inbreker die niet weet waar de kroonjuwelen liggen. Dus de sleutel om de hacker te spotten is zijn gedrag. Hackers zijn om de tuin te leiden door spooksystemen in een IT-omgeving te plaatsen die van de buitenkant niet van echte productiesystemen te onderscheiden zijn. Voor legitieme gebruikers zijn de spooksystemen onzichtbaar.”

Plaatsing van dit type deceptie- & detectiesoftware zorgt er in de eerste plaats voor dat de indringers meer tijd nodig hebben om de IT-omgeving in kaart te brengen. Een klassieke inbreker is ook langer bezig als er meer vertrekken zijn en er meer afgesloten kasten staan waar de juwelen zich in kunnen bevinden. Dat is kostbare tijd. Het gaat bovendien om ‘kasten’ die de bewoners van het huis niet kunnen zien en die ze dus ook niet aanraken. De Bruijne: “Door de spooksystemen uit te rusten met alarmbellen die afgaan op het moment dat een hacker erin probeert te komen om te kijken of er iets van waarde aanwezig is, zijn de hackers op te sporen.”

Levensecht Met de deceptie- & detectiesoftware ThreatWise van Commvault is het mogelijk om werkstations, databases, servers en IoT-devices in een IT-omgeving neer te zetten, die er voor een hacker van de buitenkant levensecht uitzien, maar geen waarde bevatten. Het doet denken aan zogeheten honeypots die gebruikt worden om hackers in de val te lokken. Maar traditionele honeypots zijn complexe echte systemen en vragen resources en aandacht. “De spooksystemen van ThreatWise zijn entiteiten die zich voordoen als proxysystemen en worden als apparaten geleverd die je kunt configureren. Er zijn geen fysieke servers of licenties voor nodig en ze vragen geen CPU-capaciteit. Dat maakt het lichtgewicht. Het zijn geëmuleerde systemen die alle karakteristieken van echte systemen hebben.”

Mijnenveld Ransomware is niks anders dan een numbers game, zegt De Bruijne. “Wanneer ik één systeem heb staan in een omgeving waar een hacker binnendringt, dan weet ik 100% zeker dat het systeem geraakt wordt. Als er vier spooksystemen omheen staan, neemt de kans af dat mijn productiesysteem geraakt wordt. Zie het als een mijnenveld. Als er een mijn afgaat, weet je dat er iemand ongeautoriseerd binnen is en dat je actie moet ondernemen. Dat neemt natuurlijk niet weg dat je nog steeds moet zorgen dat er goed hang- en sluitwerk op de voordeur zit. Zorg ook voor technologie om alle data veilig te stellen en de recovery uit te voeren. Maar zolang je niet weet of er iemand binnen is, kun je ze moeilijk bestrijden.”

Dyon de Bruijne is Principal Consultant bij Commvault

Meer over

Lees ook

Crysis ransomware verspreidt zich in hoog tempo

De geavanceerde ransomwarevariant Crysis verspreidt zich momenteel in een hoog tempo. Deze malware versleutelt niet alleen data op lokale schijven, maar ook op verwisselbare schijven en gekoppelde netwerkdrives. Hiervoor waarschuwen onderzoekers van beveiligingsbedrijf ESET na analyse van gegevens van het ESET LiveGrid-cloudplatform. Het beruchte TeslaCrypt werd onlangs op non-actief gesteld. ESET stelde een tool beschikbaar waarmee slachtoffers van TeslaCrypt hun gegevens kosteloos konden ontsleutelen. Andere ransomware blijft echter erg actief, zoals Locky. Nu laat naast Locky dus ook de ra1

Nieuwe ransomware-worm gijzelt bestanden en eist losgeld

Cybercriminelen blijken een nieuwe manier te hebben gevonden om data op machines in gijzeling te nemen en losgeld te kunnen eisen: cryptoworms. Deze worm verspreidt zich door zichzelf automatisch te kopiëren naar alle apparaten waarmee een besmet apparaat in verbinding staat. Hier neemt de worm vervolgens data in gijzeling, waarna de cybercriminel1

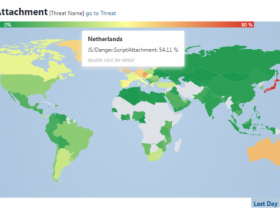

Piek in aantal Locky-besmettingen

Beveiligingsbedrijf ESET meldt een forse piek aan Locky-besmettingen in Europa. In verschillende Europese landen is op ruim de helft van alle systemen die zijn beveiligd met ESET-software een aanval voorkomen van JS/Danger.ScriptAttachment, die de dropper die Locky downloadt. Waar de agressieve malware-variant zich eerst voornamelijk richtte op co1