Drie maatregelen om cyberaanvallen via Office-documenten te voorkomen

Cybercriminelen voeren op grote schaal systeem-commando's uit via Office-documenten. Microsoft verhelpt het probleem niet. Beveiligingsbedrijf DearBytes heeft daarom drie maatregelen op een rij gezet waarmee de dreiging van dergelijke aanvallen kan worden gemitigeerd.

De aan Rusland gelinkte hackersgroep Fancy Bear, ook wel bekend als APT28, heeft de afgelopen weken Word-documenten de wereld in verspreid met namen als 'IsisAttackInNewYork.doc' en 'SabreGuard2017.docx'. Deze bestanden bieden in de praktijk echter geen nieuws over de terreuraanslag van eind oktober of over een oefening van het Amerikaanse leger in Oost-Europa. Op het moment dat gebruikers de documenten openen, worden zij geïnfecteerd met een stukje malware genaamd Seduploader. Hiermee scannen ze de computer van het slachtoffer om te kijken of het zin heeft om spyware te installeren.

Misbruik van lek in DDE

Fancy Bear maakt al vanaf eind oktober gebruik van een lek in de Microsoft Office-feature Dynamic Data Exchange (DDE). Dit onderdeel maakt het mogelijk om data van het ene Word-document in een ander Word-document te injecteren en biedt aanvallers daarmee een alternatief voor macro's. DDE is echter ook te misbruiken via Microsoft Outlook en Calendar-uitnodigingen, waardoor een aanvaller in de vorm van een e-mail zonder attachment vrij eenvoudig zijn code bij een slachtoffer krijgt.

Erik Remmelzwaal, directeur bij DearBytes, zegt: "Cybercriminelen zijn snel boven op het lek gedoken, onder andere voor het verspreiden van de ransomware Locky. Organisaties hebben dus maar kort de tijd om kritieke lekken te patchen en misbruik onmogelijk te maken."

Mitigerende maatregelen

Omdat Microsoft zelf geen actie heeft ondernomen, adviseert DearBytes daarom de volgende 3 maatregelen te treffen om te voorkomen dat organisaties slachtoffer worden van aanvallen via Office-documenten:

1. Schakel DDEAuto uit

Maak bijvoorbeeld gebruik van 'Disable DDEAuto'. Dit is een registryfile die wordt bijgehouden op GitHub en ervoor zorgt dat de 'update links'- en 'embedded files'-functionaliteiten worden uitgeschakeld.

2. Bekijk de oplossingen die Microsoft aanreikt

Microsoft legt op hun TechNet-website en op de supportwebsite uit hoe je OLE-objecten en macro's beter onder controle krijgt. Dit voorkomt echter niet dat .exe-bestanden direct worden gedownload en uitgevoerd.

3. Voorkom dat Office-onderdelen bepaalde andere executables aanroepen

Het gevolg van een DDE- maar ook van een macro-aanval is dat een aanvaller bijvoorbeeld Word of Outlook een ander programma laat starten. Nu is het niet vreemd dat Word een printerprogramma aanroept, maar dat het een systeemcommando wil uitvoeren, is voor de meeste gebruikers zeldzaam. Het researchteam van DearBytes meldt dat het gebruik van endpoint-protectionsoftware een effectieve methode kan zijn om te voorkomen dat Office-applicaties bepaalde andere executables starten.

DearBytes heeft met behulp van McAfee Access Protection een blokkerende rule ontwikkeld die uitvoer van kwaadaardige code via DDE voorkomt. In deze 'blokkade' zijn bijvoorbeeld ongebruikelijke executables opgenomen zoals cmd.exe, powershell.exe, rundll32.exe en cscript.exe. De rule blijkt naast DDE-aanvallen ook effectief tegen macro-aanvallen.

Dossiers

Meer over

Lees ook

WatchGuard’s Internet Security Report onthult nieuwe social-engineeringtrends

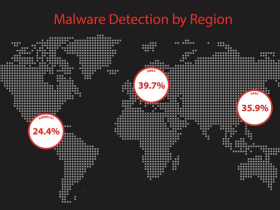

Phishers maken in toenemende mate gebruik van browsergebaseerde social-engineeringstrategieën. Daarnaast groeit de malware dat banden heeft met natiestaten. Ook nemen de hoeveelheid zerodaymalware en de zogenaamde ‘living-off-the-land attacks’ toe. Dat concludeert WatchGuard Technologies in zijn meest recente Internet Security Report (ISR).

Qualys Threat Research brengt 2,3 miljard kwetsbaarheden in IT-middelen aan het licht

Qualys detecteerde in 2022 wereldwijd meer dan 2,3 miljard kwetsbaarheden in IT-middelen. Cybercriminelen maken hier steeds opportunistischer en flexibeler misbruik van om succesvolle aanvallen uit te voeren. Dit blijkt uit het 2023 TruRisk Research Report van de Qualys Threat Unit (TRU)

WatchGuard’s Internet Security Report Q4 2022: fikse stijging endpoint-ransomware

Versleutelde verbindingen zijn de voorkeursmethode geworden voor het afleveren van malware. Daarnaast blijft malware die verband houdt met phishingcampagnes een aanhoudende bedreiging vormen. Dat concludeert WatchGuard Technologies in zijn meest recente Internet Security Report. Hoewel het onderzoek over het vierde kwartaal van 2022 een afname in1