Goede voorbereiding op ransomware cruciaal, meeste organisaties laten steken vallen

Zerto, een dochteronderneming van Hewlett Packard Enterprise (HPE), heeft de resultaten van een groot nieuw onderzoek naar ransomware bekend gemaakt. Hieruit komt naar voren dat bedrijven niet goed zijn voorbereid op een eventuele aanval, waardoor het opvangen en herstellen daarvan lastig is. Het onderzoek toont ook dat het tekort aan beveiligingsvaardigheden en een te sterke afhankelijkheid van intern personeel de risico’s groter maken. Dit wijst erop dat bedrijven, ondanks dat ze erkennen dat het vermogen om te herstellen een van de beste manieren is om zich te verdedigen tegen ransomware, toch blijven worstelen met het onschadelijk maken van een aanval wanneer het voorkomen ervan is mislukt.

Meer over

Lees ook

Crysis ransomware verspreidt zich in hoog tempo

De geavanceerde ransomwarevariant Crysis verspreidt zich momenteel in een hoog tempo. Deze malware versleutelt niet alleen data op lokale schijven, maar ook op verwisselbare schijven en gekoppelde netwerkdrives. Hiervoor waarschuwen onderzoekers van beveiligingsbedrijf ESET na analyse van gegevens van het ESET LiveGrid-cloudplatform. Het beruchte TeslaCrypt werd onlangs op non-actief gesteld. ESET stelde een tool beschikbaar waarmee slachtoffers van TeslaCrypt hun gegevens kosteloos konden ontsleutelen. Andere ransomware blijft echter erg actief, zoals Locky. Nu laat naast Locky dus ook de ra1

Nieuwe ransomware-worm gijzelt bestanden en eist losgeld

Cybercriminelen blijken een nieuwe manier te hebben gevonden om data op machines in gijzeling te nemen en losgeld te kunnen eisen: cryptoworms. Deze worm verspreidt zich door zichzelf automatisch te kopiëren naar alle apparaten waarmee een besmet apparaat in verbinding staat. Hier neemt de worm vervolgens data in gijzeling, waarna de cybercriminel1

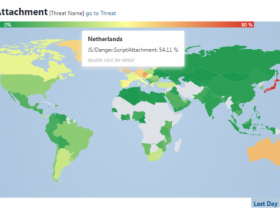

Piek in aantal Locky-besmettingen

Beveiligingsbedrijf ESET meldt een forse piek aan Locky-besmettingen in Europa. In verschillende Europese landen is op ruim de helft van alle systemen die zijn beveiligd met ESET-software een aanval voorkomen van JS/Danger.ScriptAttachment, die de dropper die Locky downloadt. Waar de agressieve malware-variant zich eerst voornamelijk richtte op co1