Zero-day lek in Windows maakt uitvoeren van willekeurige code mogelijk

Aanvallers kunnen de Page-Combining functionaliteit van Windows 8.1 en Windows 10 in combinatie met de rowhammer kwetsbaarheid van DRAM misbruiken om willekeurige code uit te voeren op systemen van doelwitten. Ook kunnen aanvallers via de aanval gevoelige informatie buitmaken. Het gaat om een zero-day lek, waar op dit moment geen oplossing voor is.

Hiervoor waarschuwt het Nationaal Cyber Security Centrum (NCSC) in een beveiligingsadvies.De aanval is ontdekt door Herbert Bos, hoogleraar systeem- en netwerkbeveiliging bij de Vrije Universiteit Amsterdam (VU). Bos doet zijn verhaal tegenover BNR Nieuwsradio en stelt dat de aanval met behulp van JavaScript kan worden uitgevoerd in de webbrowser Edge, waardoor op afstand willekeurige code kan worden uitgevoerd. Hiervoor moet het slachtoffer overigens wel eerst worden verleid een malafide website te bezoeken.

Page-Combining

Page-Combining is een techniek waarin twee of meer geheugenblokken (pages) met dezelfde inhoud worden gededupliceerd tot een geheugenblok. Door gebruik te maken van de al langer bekende rowhammer techniek kan een aanvaller bits in het geheugen manipuleren. Deze kwetsbaarheid doet zich voor bij sommige recente DRAM apparaten. Bij rowhammer wordt een geheugenblok meerdere keren aangesproken, waardoor bits kunnen ‘flippen’ naar een ander geheugenblok.

De feature Page-Combining is niet alleen onderdeel van Windows 8.1 en Windows 10, maar ook van Windows Server 2012 R2. In de consumentenbesturingssystemen staat de functie standaard ingeschakeld, terwijl dit bij Windows Server 2012 R2 niet het geval is. Gebruikers van Windows Server 2012 R2 lopen dan ook alleen risico slachtoffer te worden van deze aanval indien zij Page-Combining aanzetten.

Dossiers

Meer over

Lees ook

Nieuwe CAPTCHA beveiliging draait volledig op de achtergrond

Google lanceert een opvolger van de bekende CAPTCHA beveiliging waarmee gebruikers aantonen dat zij geen robot zijn. Bij deze nieuwe variant hoeven gebruikers niet langer iets aan te klikken; de tool draait volledig op de achtergrond. no CAPTCHA reCAPTCHA De CAPTCHA beveiliging vraagt gebruikers momenteel willekeurige woorden of cijfers die word1

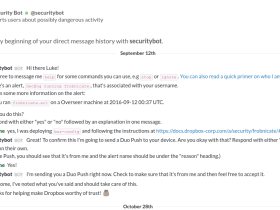

Dropbox maakt Security Bot open source

Ieder bedrijf loopt het risico getroffen te worden door een security incident, bijvoorbeeld doordat een onoplettende medewerker op een phishing link klikt. Bedrijven maken daarom gebruik van monitoring oplossingen die alarm slaan zodra verdachte activiteiten worden gedetecteerd. Niet alle alarmmeldingen vereisen echter ingrijpen en hebben dezelfde1

Kwart van de webapps bevat minste 8 kwetsbaarheden uit OWASP Top 10

25% van alle webapplicaties is nog steeds kwetsbaar voor tenminste acht beveiligingsproblemen uit de OWASP (Open Web Application Security Project) Top 10. 80% van de applicaties bevat tenminste één beveiligingslek. Dit blijkt uit onderzoek van Contrast Security. De OWASP Top 10 is bedoeld om veelvoorkomende beveiligingsproblemen in kaart te breng1