Backdoor SolarWinds Orion IT-software: Kaspersky deelt eerste analyse van Sunburst-malware en publiceert decoder om gerichte gebruikers te helpen

Enkele dagen geleden werd een nieuw ontdekte supply chain-aanval gemeld. Een onbekende aanvaller, genaamd UNC2452 of DarkHalo, plaatste een achterdeur in de SolarWinds Orion IT-software, die werd gedownload door meer dan 18.000 SolarWinds-klanten. Kaspersky onderzocht deze backdoor, geleverd in de vorm van een .NET-module, die een aantal interessante en vrij unieke functies bleek te hebben.

Volgens de experts is de supply chain-aanval op een zeer professionele manier opgezet, met een duidelijke focus om zo lang mogelijk onopgemerkt te blijven. Voordat de eerste internetverbinding met zijn communicatie- en controleservers wordt gemaakt, blijft de Sunburst-malware bijvoorbeeld tot wel 2 weken inactief, waardoor dit gedrag niet gemakkelijk in sandboxen kan worden gedetecteerd. Dit verklaart waarom deze aanval zo moeilijk te herkennen was.

In de beginfase communiceert de Sunburst met de C & C-server door gecodeerde DNS-verzoeken (Domain Name System) te sturen. Deze verzoeken bevatten informatie over de geïnfecteerde computer om de aanvaller te laten weten of het de moeite waard is om de infectie verder te ontwikkelen of niet.

Analyse Kaspersky

Gebruikmakend van het feit dat DNS-verzoeken die door Sunburst worden gegenereerd een deel van de informatie van het doelwit coderen, evenals openbaar beschikbare scripts om de DNS-verzoeken te decoderen, creëerden Kaspersky-onderzoekers hun eigen tools. Zo konden ze meer dan 1700 DNS-records die bij het incident betrokken waren, verder analyseren. Dat leidde tot ruim 1000 unieke doelnaamonderdelen en ruim 900 unieke gebruikers-ID's. Hoewel dit een groot aantal lijkt, waren de aanvallers vermoedelijk alleen geïnteresseerd in wat zij als waardevolle doelen beschouwden. Zo leken er twee speciaal te zijn. Echter, konden ze niet gemakkelijk worden gedecodeerd, vergelijkbaar met een soort cryptografische puzzel.

Uit de analyse is gebleken dat drie van de speciale DNS-verzoeken die "CNAME" -antwoorden hebben ontvangen, duidend op een hoogwaardig doelwit, kunnen worden gedecodeerd in twee domeinnamen toebehorend aan een overheidsorganisatie en een telecommunicatiebedrijf in de VS. Om ethische redenen maakt Kaspersky deze exacte domeinnamen hier niet bekend. Wel heeft het bedrijf de twee organisaties op de hoogte gebracht en biedt haar ondersteuning om, indien nodig, verdere kwaadaardige activiteiten te ontdekken.

“We hebben de afgelopen dagen onze eigen telemetrie gecontroleerd op tekenen van deze aanval, aanvullende detecties geschreven en ervoor gezorgd dat onze gebruikers beschermd zijn. Op dit moment hebben we ongeveer 100 klanten geïdentificeerd die het getrojaniseerde pakket met de Sunburst-backdoor hebben gedownload. Verder onderzoek is aan de gang en we zullen onze bevindingen blijven updaten ”, zegt Costin Raiu, hoofd van Kaspersky's Global Research and Analysis-team.

Broncode voor decoder

Om de gemeenschap te helpen mogelijk andere interessante doelen voor de aanvallers te identificeren, publiceerde Kaspersky de broncode voor de decoder: https://github.com/2igosha/sunburst_dga

Meer details en maatregelen met betrekking tot Sunburst, UNC2452 / DarkHalo zijn beschikbaar voor klanten van Kaspersky Intelligence Reporting. Neem contact op met: intelreports@kaspersky.com

Meer over

Lees ook

China: ‘VS moet stoppen met ongegronde beschuldigingen’

China wil dat de Verenigde Staten (VS) stopt met de ‘ongegronde beschuldigingen’ die het tegen het land uit. China hoopt dat de VS bereid is een dialoog met wederzijds respect te voeren om samen te werken aan een vreedzaam, veilig en open cyberspace. Dit zegt Hong Lei, een woordvoerder van het Chinese ministerie van Buitenlandse Zaken. Hong Lei re1

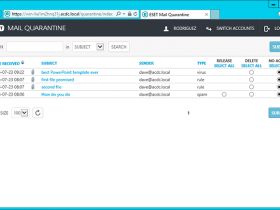

ESET vernieuwt Mail Security for Microsoft Exchange Server

ESET lanceert versie 6 van ESET Mail Security for Microsoft Exchange Server. De oplossing biedt een combinatie van malwarebescherming voor de server, een module tegen spam en uitgebreide scanning van e-mailberichten. ESET Mail Security 6 for Microsoft Exchange Server is compatibel met ESET Remote Administrator 6. De meest zichtbare vernieuwing in1

Luchtvaart behandelt security zoals andere sectoren

Cybersecurity brengt risico's met zich mee. En sommige risico's kan je niet elimineren of indijken, die moet je gewoon accepteren. Zo klinkt het op de gemiddelde werkvloer. En sinds de voorbije week weten: ook in de luchtvaart. Het lijkt verrassend, gezien de mogelijk spectaculaire gevolgen van een geslaagde cybermisdaad, maar toch is het zo: in d1